| · | 08.06 | В Fedora 41 предложено перевести инсталлятор на Wayland и удалить X11-пакеты из сборок с GNOME (203 +2) |

|

В выпуске Fedora 41 предложено перевести инсталлятор Anaconda на использование протокола Wayland. В настоящее время Anaconda использует протокол X11, что не позволяет избавиться в установочных носителях от зависимостей, обеспечивающих поддержку X11. Так как миграция Anaconda на Wayland не является тривиальной задачей, предполагается, что изменение повлияет на возможности инсталлятора.

Например, потребуется переработать процесс удалённой установки, который сейчас базируется на VNC-клиенте TigerVNC, завязанном на X11. Вместо TigerVNC предлагается использовать приложение grd (Gnome Remote Desktop) на основе протокола RDP. Вторым заметным изменением станет переработка процессов управления клавиатурой и переключения раскладок. В настоящее время в Anaconda для настройки раскладки клавиатуры применяется библиотека libXklavier, поддержка которой будет прекращена в GNOME Shell, а пакет libxklavier намерены удалить из Fedora. Из-за привязки к libXklavier в инсталляторе, используемом в Live-сборах на базе Wayland, отключена возможность переключения раскладок клавиатуры. Так как в Wayland не предоставляется универсальный механизм управления клавиатурой, решено вместо libXklavier для изменения раскладок задействовать сервис systemd-localed, обращаясь к нему через D-Bus. Помимо миграции инсталлятора на Wayland одновременно предложено полностью прекратить поставку связанных с X11 пакетов GNOME в сборках Fedora Workstation. Подобные пакеты планируют оставить в репозитории, но больше не включать в состав установочных и Live-носителей, построенных на базе GNOME. Предложения пока не утверждены комитетом FESCo (Fedora Engineering Steering Committee), отвечающим за техническую часть разработки дистрибутива Fedora. При этом ранее комитет уже утвердил удаление из базовой поставки Fedora 41 сеанса X11 для GNOME. Основной причиной прекращения поддержки X11 в Fedora является перевод X.Org-сервера в RHEL 9 в категорию устаревших и решение полностью удалить его в будущем значительном выпуске RHEL 10. Среди факторов, способствующих оставлению только поддержки Wayland, также упоминается появление поддержки Wayland в проприетарных драйверах NVIDIA и выполненная в Fedora 36 замена драйверов fbdev на драйвер simpledrm, корректно работающий с Wayland. Прекращение поддержки сеанса с X11 существенно снизит трудозатраты на сопровождение и высвободит ресурсы, которые можно будет направить на улучшения качества работы современного графического стека.

| ||

|

Обсуждение (203 +2) |

Тип: Программы |

| ||

| · | 08.06 | В KDE повышена эффективность кэширования и включено ускорение отрисовки курсора на системах с GPU Intel (78 +23) |

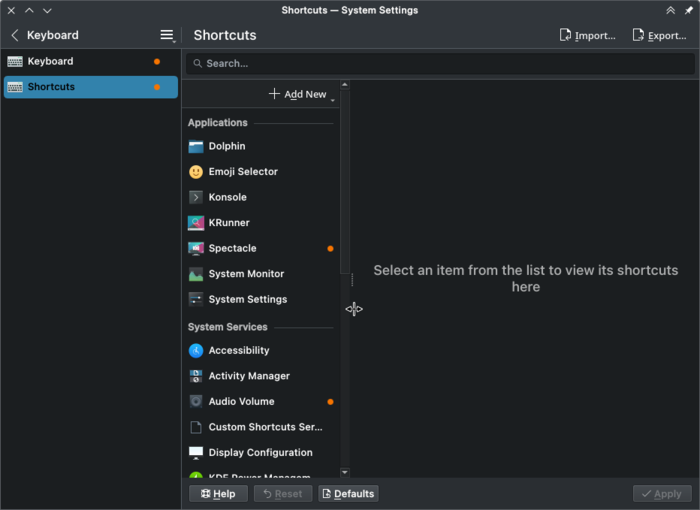

Нейт Грэм (Nate Graham), разработчик, занимающийся контролем качества в проекте KDE, опубликовал очередной отчёт о разработке KDE. Среди наиболее заметных изменений:

Дополнительно можно отметить выпуск платформы KDE Frameworks 6.3.0, предоставляющей реструктуризованный и портированный на Qt 6 базовый набор библиотек и runtime-компонентов, лежащих в основе KDE. Фреймворк включает в себя 72 библиотеки, часть которых может работать в качестве самодостаточных надстроек над Qt, а часть формируют программный стек KDE. Выпуск cформирован в соответствии с инициативой по предсказуемому ежемесячному формированию обновлений KDE Frameworks. В новой версии в основном устранены ошибки и недоработки.

| ||

|

Обсуждение (78 +23) |

Тип: Обобщение |

| ||

| · | 07.06 | Выпуск платёжной системы GNU Taler 0.11, развиваемой проектом GNU (103 +22) |

|

Проект GNU представил выпуск свободной системы электронных платежей GNU Taler 0.11, предоставляющей анонимность покупателям, но сохраняющей возможность идентификации продавцов для обеспечения прозрачности предоставления налоговой отчётности. Система не позволяет отследить информацию о том, куда пользователь тратит деньги, но предоставляет средства для отслеживания поступления средств (отправитель остаётся анонимным), что решает свойственные BitCoin проблемы с налоговым аудитом. Код написан на Python и распространяется под лицензиями AGPLv3 и LGPLv3.

GNU Taler не создаёт собственную криптовалюту, а работает с уже существующими валютами, в том числе с долларами, евро и биткоинами. Поддержку новых валют можно обеспечить через создание банка, который выступает финансовым гарантом. Бизнес-модель GNU Taler основана на выполнении операций обмена - деньги из традиционных систем совершения платежей, таких как BitCoin, Mastercard, SEPA, Visa, ACH и SWIFT, преобразуются в анонимные электронные деньги в той же валюте. Пользователь может передавать электронные деньги продавцам, которые затем могут на точке обмена поменять их обратно в реальные деньги, представленные традиционными системами платежей. Все транзакции в GNU Taler защищены с использованием современных криптографических алгоритмов, позволяющих сохранить достоверность даже при утечке приватных ключей клиентов, продавцов и точек обмена. Формат БД предоставляет возможность верификации всех совершённых транзакций и подтверждения их непротиворечивости. Подтверждением платежа для продавцов является криптографическое доказательство перевода в рамках заключённого с клиентом контракта и криптографически подписанное подтверждение о наличии средств на точке обмена. В состав GNU Taler входят набор базовых компонентов, предоставляющих логику для работы банка, точки обмена, торговой площадки, кошелька и аудитора. Финансирование разработки осуществляется на гранты Еврокомиссии, Государственного секретариата Швейцарии по образованию и Государственного секретариата Швейцарии по исследованиям и инновациям (SERI). В рамках проекта NGI TALER ведётся работа по созданию на базе GNU Taler продукта, готового для применения в Евросоюзе. Основные изменения:

| ||

|

Обсуждение (103 +22) |

Тип: Программы |

| ||

| · | 07.06 | Уязвимость в PHP, позволяющая выполнить код при работе в режиме CGI (68 +15 ↻) |

|

В PHP выявлена уязвимость (CVE-2024-4577), позволяющая добиться выполнения своего кода на сервере или просмотра исходного кода PHP-скрипта в случае использования PHP в режиме CGI на платформе Windows (конфигурации с mod_php, php-fpm и FastCGI уязвимости не подвержены). Проблема устранена в выпусках PHP 8.3.8, 8.2.20 и 8.1.29.

Уязвимость является частным случаем исправленной в 2012 году проблемы CVE-2012-1823, добавленной для которой защиты оказалось недостаточно для блокирования атаки на платформе Windows. Метод атаки сводится к возможности подстановки аргумента командной строки при запуске интерпретатора PHP через манипуляцию с параметрами запроса к PHP-скрипту. В старой уязвимости CVE-2012-1823 для эксплуатации достаточно было указать опции командной строки вместо параметров запроса, например, "http://localhost/index.php?-s" для показа исходного кода скрипта. Новая уязвимость основывается на том, что платформа Windows обеспечивает автоматическое преобразование символов, что позволяет для обхода ранее добавленной защиты указывать символы, присутствующие в некоторых кодировках и заменяемые на символ "-" (например, короткий дефис с шестнадцатеричным кодом "AD" заменяется на обычный дефис с кодом "2D", т.е. для атаки можно использовать запрос вида http://localhost/index.php?%ads). Уязвимость подтверждена в конфигурациях с локалями для традиционного китайского (cp950), упрощённого китайского (cp936) и японского (cp932) языков, но не исключено её проявление и с другими локалями. Проблема проявляется в конфигурации по умолчанию в наборе XAMPP (Apache + MariaDB + PHP + Perl), а также в любых конфигурациях Apache, в которых php-cgi выставлен в качестве обработчика CGI-скриптов при помощи настройки 'Action cgi-script "/cgi-bin/php-cgi.exe"' или 'Action application/x-httpd-php-cgi "/php-cgi/php-cgi.exe"', или при непосредственном размещении интерпретатора php в "/cgi-bin" и любых других каталогах, в которых разрешено выполнение CGI-скриптов через директиву ScriptAlias. Кроме того в обновлениях PHP 8.3.8, 8.2.20 и 8.1.29 устранены ещё три уязвимости:

Дополнение 1: Опубликован пример эксплоита для запуска своего PHP-кода на сервере, для выполнения которого применяется набор параметров "-d allow_url_include=1 -d auto_prepend_file=php://input" и передача кода скрипта в теле POST-запроса:

POST /test.php?%ADd+allow_url_include%3d1+%ADd+auto_prepend_file%3dphp://input HTTP/1.1

Host: {{host}}

User-Agent: curl/8.3.0

Accept: */*

Content-Length: 23

Content-Type: application/x-www-form-urlencoded

Connection: keep-alive

<?php

phpinfo();

?>

Дополнение 2: Уязвимость CVE-2024-4577 задействована для распространения вредоносного ПО TellYouThePass, шифрующего данные на диске и вымогающего деньги для предоставление ключа для расшифровки. При помощи рассматриваемой уязвимости поражено около 1800 хостов, размещённых преимущественно в Китае и использующих для организации работы web-сервера пакет XAMPP.

| ||

|

Обсуждение (68 +15 ↻) |

Тип: Проблемы безопасности |

| ||

| · | 07.06 | В OpenSSH добавлена встроенная защита от атак по подбору паролей (102 +34) |

|

В кодовую базу OpenSSH добавлена встроенная защита от автоматизированных атак по подбору паролей, в ходе которых боты пытаются угадать пароль пользователя, перебирая различные типовые комбинации. Для блокирования подобных атак в файл конфигурации sshd_config добавлен параметр PerSourcePenalties, позволяющий определить порог блокировки, срабатывающий при большом числе неудачных попыток соединений с одного IP-адреса. Новый механизм защиты войдёт в состав следующего выпуска OpenSSH и будет включён по умолчанию в OpenBSD 7.6.

При включении защиты процесс sshd начинает отслеживать статус завершения дочерних процессов, определяя ситуации когда не прошла аутентификация или когда процесс был аварийно завершён из-за сбоя. Большая интенсивность сбоев при аутентификации свидетельствует о попытках подбора паролей, а аварийное завершение может указывать на попытки эксплуатации уязвимостей в sshd. Через параметр PerSourcePenalties задаётся минимальный порог аномальных событий, после превышения которого IP-адрес, для которого зафиксирована подозрительная активность, будет заблокирован. При помощи параметра PerSourceNetBlockSize дополнительно можно определить маску подсети для блокирования всей подсети, к которой принадлежит проблемный IP. Для отключения срабатывания блокировки для отдельных подсетей предложен параметр PerSourcePenaltyExemptList, который может оказаться полезным в ситуациях, приводящих к ложным срабатываниям, например, когда к SSH-серверу осуществляются обращения из крупной сети, запросы разных пользователей из которой приходят с одинаковых IP из-за использования транслятора адресов или прокси.

| ||

|

Обсуждение (102 +34) |

Тип: К сведению |

| ||

| · | 07.06 | Доступен инструмент для анонимизации баз данных nxs-data-anonymizer 1.6.0 (12 +3) |

|

Опубликован nxs-data-anonymizer 1.6.0 - инструмент для анонимизации дампа баз данных PostgreSQL и MySQL/MariaDB/Percona. Инструмент написан на языке Go и выпускается под лицензией Apache License 2.0.

Утилита поддерживает анонимизацию данных на основе шаблонов и функций библиотеки Sprig. Nxs-data-anonymizer можно использовать через неименованные каналы (pipe) в командной строке для перенаправления дампа из исходной БД непосредственно в целевую БД с необходимыми преобразованиями. Есть возможность работать со значениями "null" через функцию в фильтрах. Реализована команда -l/--log-format, позволяющая выбрать формат логирования (json или plain). Процесс анонимизации может быть индексирован - через указанные промежутки выводятся данные о прогрессе выполнения операции. Благодаря внешним командам через добавление в значение столбца "type: command" можно задавать значение полей. В новой версии добавлена функция, позволяющая активировать режим безопасной работы nxs-data-anonymizer, при котором все явно не описанные данные будут исключены из результирующего дампа. В зависимости от типа сущностей в настройках безопасности инструмент анонимизирует столбцы для таблиц с правилами, описанными в разделе filters. Если таблица не содержит никаких правил, данные все равно будут в безопасности, так как анонимайзер не включит их в результирующий дамп. Оригинальная информация в колонках появится в выводе только в том случае, если в security.exceptions.tables будет указано имя таблицы. Таким образом, динамично развивающиеся проекты с часто изменяемой структурой БД будут защищены даже в случае, если разработчик забудет скорректировать файл конфигурации анонимайзера.

| ||

| · | 06.06 | Релиз системы распознавания текста Tesseract 5.4.0 (39 +21) |

|

Опубликован релиз системы оптического распознавания текста Tesseract 5.4.0, поддерживающей Unicode и распознавание текстов более чем на 100 языках, включая русский, казахский, белорусский и украинский. Результат может сохраняться как открытым текстом, так и в форматах HTML (hOCR), ALTO (XML), PDF и TSV. Изначально система была создана в 1985-1995 годах в лаборатории компании Hewlett Packard, в 2005 году код был открыт под лицензией Apache и в дальнейшем развивался при участии работников компании Google. Исходные тексты проекта распространяются под лицензией Apache 2.0.

Tesseract включает в себя консольную утилиту и библиотеку libtesseract для встраивания функций распознавания текста в другие приложения. Из поддерживающих Tesseract сторонних GUI-интерфейсов можно отметить gImageReader, VietOCR и YAGF. Предлагается два движка распознавания: классический, распознающий текст на уровне шаблонов отдельных символов, и новый, базирующийся на применении системы машинного обучения на базе рекуррентной нейронной сети LSTM, оптимизированной для распознавания целиком строк и позволяющей добиться существенного увеличения точности. Готовые натренированные модели опубликованы для 123 языков. Для оптимизации производительности предлагаются модули, использующие OpenMP и SIMD-инструкции AVX2, AVX, AVX512F, NEON или SSE4.1. Основные улучшения:

| ||

|

Обсуждение (39 +21) |

Тип: Программы |

| ||

| · | 06.06 | Началось формирование сборок CentOS Stream 10 (50 –2) |

|

Разработчики из компании Red Hat приступили к формированию сборок CentOS Stream 10 и создали репозиторий с пакетами, заверенными цифровой подписью. Представленная ветка используется для разработки будущего значительного выпуска Red Hat Enterprise Linux 10. CentOS Stream позволяет раньше получить доступ к возможностям будущей ветки RHEL, но включает ещё не полностью стабилизированные пакеты. Сборки CentOS Stream 10 формируются для архитектур x86_64, Aarch64, ppc64le и s390x в форме установочных iso-файлов и образов для изолированных контейнеров.

В соответствии с новой политикой компании Red Hat репозиторий CentOS Stream является единственным публично доступным источником исходных текстов пакетов к Red Hat Enterprise Linux. CentOS Stream можно рассматривать как upstream-проект для RHEL, выступающий основой для его разработки. При помощи CentOS Stream сторонние участники из сообщества могут принять участие в разработке новой ветки RHEL, контролировать подготовку пакетов для RHEL, предлагать свои изменения и влиять на принимаемые решения. До создания CentOS Stream в качестве основы для новой ветки RHEL использовался снапшот одного из выпусков Fedora, который дорабатывался и стабилизировался за закрытыми дверями, без возможности контролировать ход разработки и принимаемые решения. Новый процесс разработки подразумевает вынос ранее закрытого этапа подготовки RHEL в CentOS Stream - на основе снапшота Fedora при участии сообщества формируется новая ветка CentOS Stream, после готовности которой RHEL пересобирается на основе CentOS Stream.

| ||

|

Обсуждение (50 –2) |

Тип: К сведению |

| ||

| · | 06.06 | Релиз дистрибутива blendOS 4, поддерживающего пакеты из Arch, Fedora, Debian, CentOS и Ubuntu (37 +8) |

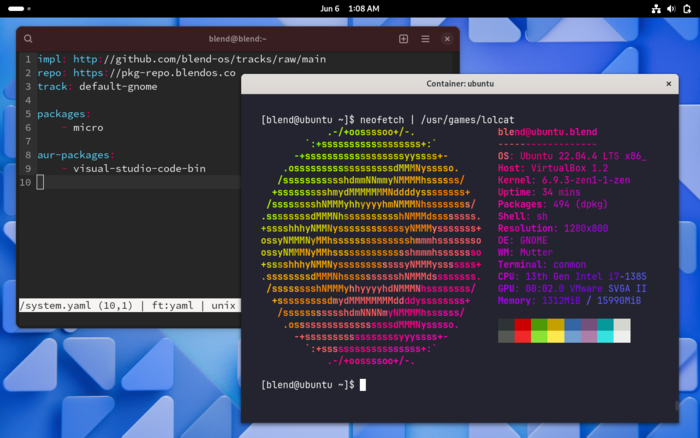

Представлен релиз дистрибутива blendOS 4, использующего контейнерную изоляцию для обеспечения сосуществования в одной системе пакетов из различных дистрибутивов Linux. Помимо пакетов из дистрибутива Arch Linux, который задействован в базовом окружении, и универсальных пакетов в формате Flatpak, предоставляется возможность установки пакетов из Fedora 39, Debian 13 (ветка testing), CentOS Stream и Ubuntu 22.04 (пакеты устанавливаются в основанных на данных дистрибутивах контейнерах). Кроме того, в blendOS предоставляется окружение для установки и запуска Android-приложений из каталогов Google Play и F-Droid. На выбор предоставляются среды рабочего стола GNOME, KDE, Xfce, MATE, Budgie, Cinnamon и LXQt. Размер установочного образа 2.2 ГБ.

Базовое системное окружение не меняется в процессе работы (immutable) и обновляется в атомарном режиме с использованием заменяющих друг друга корневых разделов. В качестве источника получения обновлений используются более новые iso-образы, содержимое которых синхронизируется с базовым окружением при помощи zsync (размер загружаемых данных при обновлении составляет в среднем от 10 до 100 МБ). При появлении новой сборки iso-образа, на её основе в системе формируется вторая корневая ФС, которая при следующей перезагрузке становится рабочей корневой ФС, а старая остаётся для установки следующего обновления. Для установки дистрибутива используется собственный бэкенд инсталлятора с интерфейсом на основе Jade-GUI из Crystal Linux. Поддерживается создание сценариев для тиражирования одинаковых установок на разных компьютерах - настройки рабочего стола, список развёрнутых контейнеров и перечень установленных в них пакетов могут быть сохранены в YAML-файле, который может быть импортирован на другой системе. Новый выпуск примечателен переходом на декларативное описание начинки, размещаемое в одном файле "/system.yaml". Пользователь может определить в данном файле необходимые для установки поверх базовой системы пакеты, десктоп-окружения, версии ядра Linux и драйверы, доступные в репозитории Arch Linux. При этом атомарный характер базовой системы сохраняется, а все дополнительные пакеты расширяют его. В отдельных контейнерах, активируемых через системный конфигуратор или инструментарий командной строки, могут быть установлены пакеты из репозиториев Fedora, Debian, CentOS Stream и Ubuntu. Попытка открытия пакетов в форматах DEB, RPM и APK также приводит к автоматическому созданию контейнера с необходимым для данного пакета дистрибутивом. При установке в разных контейнерах одинаковых приложений решение какой именно вариант приложения будет запущен принимается на основании выставленного приоритета. Приложения из контейнеров интегрируются с основной системой, используя инструментарий, напоминающий Distrobox (первый выпуск blendOS представлял собой обёртку вокруг Distrobox, но затем она была заменена на свою редакцию инструментария, также использующую для управления контейнерами платформу Podman). Инструментарий выполняет монтирование домашнего каталога пользователя в контейнеры, настраивает доступ к серверу X11 и Wayland для выполнения из контейнера графических приложений, организует вывод звука и производит интеграцию на уровне D-Bus и udev. Поддержка Android реализована при помощи пакета WayDroid, позволяющего в типовом Linux-дистрибутиве сформировать изолированное окружение для загрузки полного системного образа платформы Android. Запуск Android-приложений поддерживается только в графических окружениях на базе Walyand (GNOME и KDE Plasma).

| ||

|

Обсуждение (37 +8) |

Тип: Программы |

| ||

| · | 06.06 | Первый выпуск программы для ведения заметок KleverNotes (106 +18) |

|

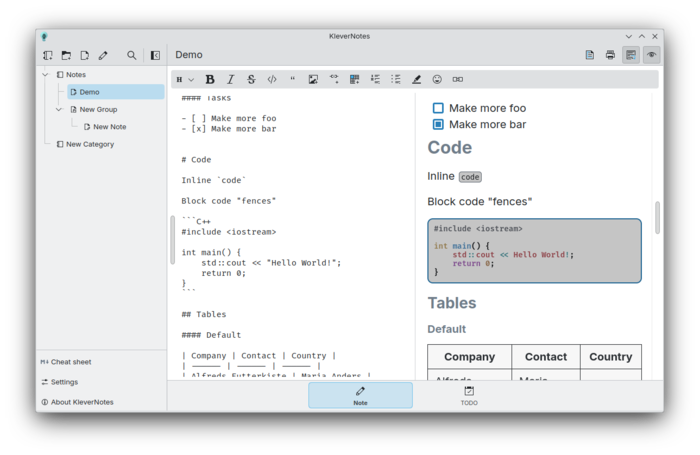

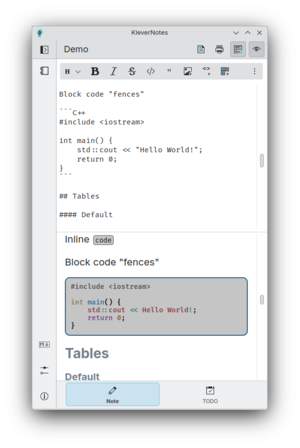

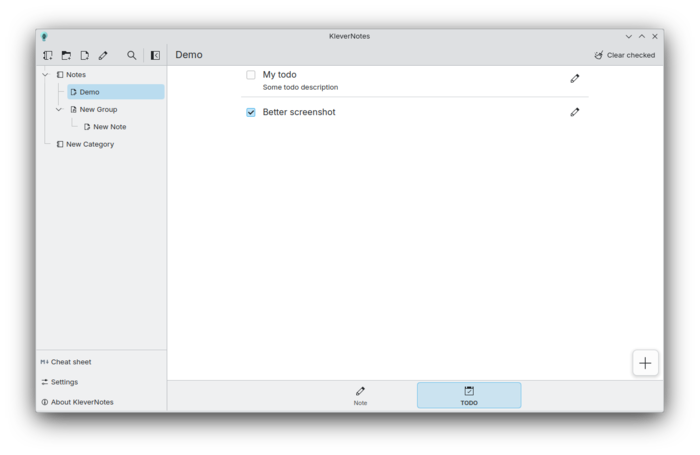

Разработчики из проекта KDE представили выпуск программы для ведения заметок KleverNotes 1.0, которая написана с использованием фреймворка Kirigami и может использоваться как на десктопах, так и на мобильных устройствах. При написании заметок предлагается использовать разметку Markdown, результат применения которой сразу отображается в области предпросмотра. Кроме этого поддерживается режим ведения списка задач (TODO) и вставка простейших рисунков линиями.

Заметки могут размещаться в иерархическом виде с разбивкой на категории и группы. Функциональность приложения расширяется через плагины, например, доступны плагины для связывания разных заметок, подсветки синтаксиса, быстрой вставки emoji и создания диаграмм с использованием разметки PlantUML. Стиль предпросмотра текста в формате Markdown может изменяться пользователем при помощи тем оформления, использующих CSS.

| ||

|

Обсуждение (106 +18) |

Тип: Программы |

| ||

| · | 06.06 | Стабильный выпуск СУБД MariaDB 11.4 (45 +4) |

|

Опубликован выпуск СУБД MariaDB 11.4.2, который отмечен как первый стабильный релиз ветки 11.4. Ветка MariaDB 11.4 отнесена к категории выпусков с длительным сроком поддержки и будет сопровождаться как минимум 5 лет. Одновременно доступен выпуск MariaDB 11.5.1, имеющий статус кандидата в релизы, и сформирована ветка 11.6, в которой будет развиваться новая функциональность.

Проектом MariaDB развивается ответвление от MySQL, сохраняющее обратную совместимость и отличающееся интеграцией дополнительных движков хранения и расширенных возможностей. Развитие MariaDB курирует независимая организация MariaDB Foundation в соответствии с открытым и прозрачным процессом разработки, не зависящим от отдельных производителей. MariaDB поставляется вместо MySQL во многих дистрибутивах Linux (RHEL, SUSE, Fedora, openSUSE, Slackware, OpenMandriva, ROSA, Arch Linux, Debian) и внедрён в таких крупных проектах, как Wikipedia, Google Cloud SQL и Nimbuzz. Среди изменений в ветке MariaDB 11.4 по сравнению с прошлым LTS-выпуском 10.11:

| ||

|

Обсуждение (45 +4) |

Тип: Программы |

| ||

| · | 06.06 | Уязвимость в эталонных реализациях кодеков AV1 и VP8/VP9 (115 +20) |

|

В развиваемой альянсом Open Media (AOMedia) библиотеке libaom, предоставляющей эталонную реализацию формата кодирования видео AV1, выявлена критическая уязвимость (CVE-2024-5171), приводящая к целочисленному переполнению и записи в область вне границ буфера при обработке слишком больших значений в некоторых параметрах. Аналогичная уязвимость (CVE-2024-5197) выявлена в библиотеке libvpx с реализацией кодеков VP8 и VP9. Проблемы устранены в обновлениях libaom 3.9.0 и libvpx 1.14.1. В дистрибутивах уязвимости пока остаются неисправленными (Debian, Ubuntu, RHEL, SUSE/openSUSE, Fedora, Arch, FreeBSD).

Уязвимости в libaom присвоен максимальный уровень опасности (10 из 10), подразумевающий возможность эксплуатации при обработке в приложениях, использующих данную библиотеку, специально оформленного контента. В libvpx уровень опасности выставлен в 5.9 из 10, что соответствует ограниченным условиям эксплуатации. Основная опасность уязвимостей в libaom и libvpx вызвана тем, что эти библиотеки используется в web-браузерах, медиапроигрывателях и сервисах, осуществляющих перекодирование видео. Уязвимость проявляется в libaom при вызове функций aom_img_alloc(), aom_img_wrap() или om_img_alloc_with_border() с большими значениями в параметрах d_w, d_h и align, которые приводят к целочисленному переполнению при расчёте смещений и размеров буферов. Аналогичное переполнение возникает в функциях vpx_img_alloc() и vpx_img_wrap(). Указанные функции используется при кодировании видео. Наибольшую опасность уязвимость представляет из-за потенциально возможности атаки на браузеры, в которых прошлые похожие уязвимости могли быть эксплуатированы через открытие в браузере специально оформленной страницы, вызывающей JavaScript-функции для кодирования видео, или через манипуляции с WebRTC. По заявлению представителей Google уязвимость не затрагивает движок Chromium, так как в функции aom_img_alloc(), aom_img_wrap(), vpx_img_alloc() и vpx_img_wrap() передавались только проверенные значения аргументов d_w и d_h. В Firefox для декодирования AV1 используется библиотека dav1d, но для кодирования применяется libaom. Подвержен ли Firefox проблеме пока не ясно, так как информация о том, как уязвимость затрагивает конкретные продукты, пока не опубликована.

| ||

|

Обсуждение (115 +20) |

Тип: Проблемы безопасности |

| ||

| · | 06.06 | Google добавит в Chrome OS технологию облачного выполнения классических приложений (73 –3) |

|

Компания Google объявила о поглощении фирмы Cameyo, развивающей сервис удалённой работы с приложениями (VAD - Virtual App Delivery), позволяющий вынести выполнение программ в облако, которое может предоставляться как сторонним поставщиком, так и запускаться на своих серверах. В качестве причины поглощения упоминается намерение интегрировать в экосистему ChromeOS технологии Cameyo, обеспечивающие возможность работы с приложениями, созданными для других платформ. Например, для пользователей Chrome OS предоставляется возможность запуска приложений, созданных для платформы Windows, а для платформ, отличных от Linux, доступна поддержка облачного запуска Linux-приложений.

В отличие от использования систем виртуализации, технология VAD не расходует ресурсы локальной системы (при выполнении Windows-приложений не требует запуска полноценного окружения Windows в виртуальной машине) и основывается на трансляции ввода и вывода по сети, обеспечивая при этом бесшовную интеграцию запускаемого в облаке приложения с текущим пользовательским окружением. Например, на пользовательских системах с ChromeOS для облачных приложений реализована интеграция с локальной файловой системой и буфером обмена, ввод и вывод транслируется через браузер, а само виртуальное приложение доставляется как PWA (Progressive Web App). На стороне облачного сервиса создаётся общее окружение, в котором изолированно могут выполняться отдельные Windows- или Linux-приложения. Подобный подход упрощает администрирование инфраструктуры и позволяет пользователю получить доступ к своим приложениям с любых устройств, используя браузер.

| ||

|

Обсуждение (73 –3) |

Тип: К сведению |

| ||

| · | 05.06 | Проект FFMpeg представил собственную реализацию декодировщика xHE-AAC (99 +26) |

|

Разработчики мультимедийного пакета FFMpeg объявили о создании собственной реализации декодировщика для формата кодирования звука xHE-AAC (Extended High-Efficiency AAC), определённого в стандарте ISO/IEC 23003-3. Декодировщик xHE-AAC уже принят в основную кодовую базу FFMpeg и войдёт в состав следующего выпуска. Реализация может использоваться для большинства стерео-потоков xHE-AAC. Потоки SBR, USAC и MPEG-H с объёмным звуком, а также кодирование речи пока не поддерживается. Поддержку USAC и SBR обещают добавить в ближайшее время.

xHE-AAC используется в потоковом вещании Netflix и задействован в технологиях цифрового радиовещания Digital Radio Mondiale. Кодек примечателен поддержкой широкого диапазона битрейта (от 12 до 300 kbit/s), высокой степенью сжатия, средствами воспроизведения с постоянной громкостью, обеспечением высокой чёткости при любых уровнях громкости, дополнительными профилями управления динамическим диапазоном при прослушивании в шумных местах и добавлением метаданных, позволяющих восстанавливать потери на принимающей стороне.

| ||

|

Обсуждение (99 +26) |

Тип: К сведению |

| ||

| · | 05.06 | Опубликован дистрибутив для исследования безопасности Kali Linux 2024.2 (19 +6) |

|

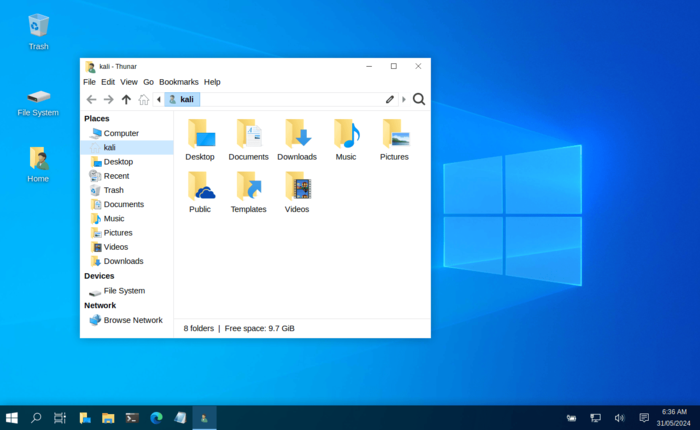

Представлен релиз дистрибутива Kali Linux 2024.2, основанного на пакетной базе Debian и предназначенного для тестирования систем на предмет наличия уязвимостей, проведения аудита, анализа остаточной информации и выявления последствий атак злоумышленников. Все оригинальные наработки, созданные в рамках дистрибутива, распространяются под лицензией GPL и доступны через публичный Git-репозиторий. Для загрузки подготовлены несколько вариантов iso-образов, размером 495 МБ и 4 ГБ. Сборки доступны для архитектур i386, x86_64, ARM (armhf и armel, Raspberry Pi, Banana Pi, ARM Chromebook, Odroid). По умолчанию предлагается рабочий стол Xfce, но опционально поддерживаются KDE, GNOME, MATE, LXDE и Enlightenment e17.

Kali включает одну из самых полных подборок инструментов для специалистов в области компьютерной безопасности: от средств для тестирования web-приложений и проникновения в беспроводные сети до программ для считывания данных с идентификационных RFID чипов. В комплект входит коллекция эксплоитов и около 400 специализированных утилит для проверки безопасности, таких как Aircrack, Maltego, SAINT, Kismet, Bluebugger, Btcrack, Btscanner, Nmap, p0f. Помимо этого, в дистрибутив включены средства для ускорения подбора паролей (Multihash CUDA Brute Forcer) и WPA ключей (Pyrit) через задействование технологий CUDA и AMD Stream, позволяющих использовать GPU видеокарт NVIDIA и AMD для выполнения вычислительных операций. В новом выпуске:

| ||

|

Обсуждение (19 +6) |

Тип: Программы |

| ||

| << Предыдущая страница (позже) | ||

| Следующая страница (раньше) >> | ||