| · | 16.02 | Эксперимент по использованию AI для рецензирования изменений в DRM-подсистеме ядра Linux (59) |

|

Дэйв Эйрли (David Airlie), мэйнтейнер стека графических драйверов в ядре Linux, объявил о внедрении вспомогательной автоматизированной системы рецензирования патчей, для проверки изменений в которой применяется AI-платформа Сlaude Opus 4.6. Система внедрена в качестве эксперимента для оценки возможности применения AI для оптимизации рабочих процессов сотрудников компании Red Hat.

AI-рецензирование охватывает изменения, присылаемые для включения в подсистему DRM (Direct Rendering Manager). Публикация результатов организована с использованием применяемых при разработке ядра Linux почтовых рассылок. Для того, что бы не захламлять основной список рассылки, в котором ведётся разработка подсистемы DRM, для AI-отчётов создан отдельный список рассылки drm-ai-reviews. Предполагается, что авторы патчей могут использовать AI-рецензии в качестве начальной обратной связи. При этом разбор подобных рецензий не навязывается и авторы вольны принимать во внимание AI-рецензии на своё усмотрение. При этом если AI-рецензии будут выявлять регрессии, проигнорированные авторами патчей, возможно в будущем разбор AI-рецензий будет предписываться более настойчиво. Изначально для организации рецензирования в Сlaude Дэйв попытался использовать предложенный Крисом Мейсоном (Chris Mason) набор подсказок, уточняющих особенности работы подсистем и протоколов, и позволяющих AI-ассистенту лучше понимать контекст при рецензировании. Набор Криса предназначался для выявление регрессий и анализа патчей при их последовательном применении к актуальному дереву кода ядра и финальным тестированием регрессий в последнем патче. В конечном счёте Дэйву пришлось доработать и расширить промпты Криса, так как требовалось чтобы AI рецензировал серию патчей как одно целое с последующим проведением глубокого анализа каждого патча по отдельности. Помимо актуального дерева кода ядра проверка была распространена на ветку drm-next. Дэйв также подготовил инструментарий для интеграции с AI-сервисом Сlaude и организации почтовой рассылки.

| ||

|

Обсуждение (59) |

Тип: К сведению |

| ||

| · | 16.02 | Выпуск Whonix 18.1, дистрибутива для анонимных коммуникаций (12) |

|

Доступен выпуск дистрибутива Whonix 18.1, нацеленного на предоставление гарантированной анонимности, безопасности и защиты частной информации. Дистрибутив основан на Debian GNU/Linux и использует Tor для обеспечения анонимности. Наработки проекта распространяются под лицензией GPLv3. Для загрузки подготовлены образы виртуальных машин в формате ova для VirtualBox (2.6 ГБ c LXQt и 1.6 ГБ консольный) и qcow2 для гипервизора KVM (3.8ГБ c LXQt и 2.2 ГБ консольный).

Особенностью Whonix является разделение дистрибутива на два отдельно запускаемых компонента - Whonix-Gateway с реализацией сетевого шлюза для анонимных коммуникаций и Whonix-Workstation с рабочим столом. Компоненты представляют собой отдельные системные окружения, поставляемые внутри одного загрузочного образа и запускаемые в разных виртуальных машинах. Выход в сеть из окружения Whonix-Workstation производится только через шлюз Whonix-Gateway, что изолирует рабочее окружение от прямого взаимодействия с внешним миром и допускает использование только фиктивных сетевых адресов. Подобный подход позволяет защитить пользователя от утечки реального IP-адреса в случае взлома web-браузера или эксплуатации уязвимости, дающей атакующему root-доступ к системе. Взлом Whonix-Workstation позволят атакующему получить только фиктивные сетевые параметры, так как реальный IP и параметры DNS скрыты за границей сетевого шлюза, работающего на базе Whonix-Gateway, который направляет трафик только через Tor. При этом следует учитывать, что компоненты Whonix рассчитаны на запуск в форме гостевых систем, т.е. не исключена возможность эксплуатации критических 0-day уязвимостей в платформах виртуализации, которые могут предоставить доступ к хост-системе. В связи с этим, не рекомендуется запускать Whonix-Workstation на том же компьютере, что и Whonix-Gateway. В Whonix-Workstation по умолчанию предоставляется пользовательское окружение LXQt. В поставку включены такие программы, как VLC и Tor Browser. В поставке Whonix-Gateway можно найти набор серверных приложений, в том числе Apache httpd, ngnix и IRC-серверы, которые могут использоваться для организации работы скрытых сервисов Tor. Возможен проброс поверх Tor туннелей для Freenet, i2p, JonDonym, SSH и VPN. При желании, пользователь может обойтись только Whonix-Gateway и подключить через него свои обычные системы, в том числе Windows, что позволяет обеспечить анонимный выход для уже находящихся в обиходе рабочих станций. Системное окружение базируется на параллельно развиваемом теми же разработчиками защищённом дистрибутиве Kicksecure, расширяющем Debian дополнительными механизмами и настройками для повышения безопасности: AppArmor для изоляции, установка обновлений через Tor, использование PAM-модуля tally2 для защиты от подбора паролей, расширение энтропии для RNG, отключение suid, отсутствие открытых сетевых портов по умолчанию, использование рекомендаций от проекта KSPP (Kernel Self Protection Project), добавление защиты от утечки сведений об активности CPU и т.п. Основные изменения:

| ||

|

Обсуждение (12) |

Тип: Программы |

| ||

| · | 16.02 | Выпуск Phosh 0.53.0, GNOME-окружения для смартфонов (40 +3) |

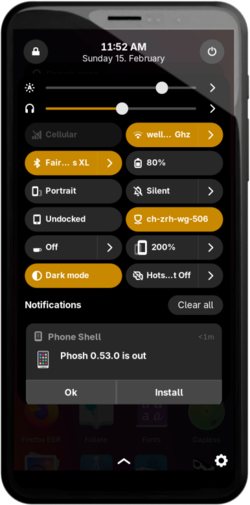

Опубликован релиз Phosh 0.53, экранной оболочки для мобильных устройств, основанной на технологиях GNOME и библиотеке GTK. Окружение изначально развивалось компанией Purism в качестве аналога GNOME Shell для смартфона Librem 5, но затем вошло в число неофициальных проектов GNOME и используется в postmarketOS, Mobian, Droidian, некоторых прошивках для устройств Pine64 и редакции Fedora для смартфонов. Phosh использует композитный сервер Phoc, работающий поверх Wayland, а также собственную экранную клавиатуру. Наработки проекта распространяются под лицензией GPLv3+.

Среди изменений:

| ||

|

Обсуждение (40 +3) |

Тип: Программы |

| ||

| · | 15.02 | Релиз текстового редактора Vim 9.2 (140 +16) |

После двух лет разработки состоялся релиз текстового редактора Vim 9.2. Код Vim распространяется под собственной копилефт лицензией, совместимой с GPL и позволяющей без ограничений использовать, распространять и перерабатывать код. Основная особенность лицензии Vim связана с возвратом изменений - реализованные в сторонних продуктах улучшения должны быть переданы в исходный проект, если мэйнтейнер Vim посчитает эти улучшения заслуживающими внимания и отправит соответствующий запрос. По типу распространения Vim относится к Сharityware, т.е. вместо продажи программы или сбора пожертвований на нужды проекта авторы Vim просят перечислить любую сумму на благотворительность, если программа понравится пользователю.

| ||

|

Обсуждение (140 +16) |

Тип: Программы |

| ||

| · | 15.02 | Выпуск REMnux 8.0, дистрибутива для анализа вредоносного ПО (18 +4) |

|

Представлен релиз специализированного Linux-дистрибутива REMnux 8.0, предназначенного для изучения и обратного инжиниринга кода вредоносных программ. REMnux позволяет сформировать изолированное лабораторное окружение, в котором можно эмулировать работу атакуемого сетевого сервиса для изучения поведения вредоносного ПО в условиях приближенных к реальным.

Дистрибутив построен на пакетной базе Ubuntu и включает инструменты для анализа вредоносного ПО, утилиты для проведения обратного инжиниринга кода, программы для изучения модифицированных злоумышленниками PDF и офисных документов, а также средства мониторинга активности в системе. Всего предложено более 200 специализированных инструментов. Для загрузки предлагаются образы для систем виртуализации в форматах "ova" (VirtualBox) и "bqcow2" (Proxmox), размером 8 ГБ. Проект также распространяет набор Docker-образов для изолированного запуска отдельных инструментов в существующих системах. В новой версии:

Среди входящих в комплект инструментов:

| ||

|

Обсуждение (18 +4) |

Тип: Программы |

| ||

| · | 14.02 | Выпуск 7-Zip 26.00. Вредоносный сайт 7zip.com, стилизованный под 7-zip.org (98 +31) |

|

Игорь Павлов опубликовал новую версию архиватора 7-Zip 26.00. Проектом развивается собственный формат архивов 7z, базирующийся на алгоритмах сжатия LZMA и LZMA2. Дополнительно поддерживается упаковка и распаковка архивов в форматах XZ, BZIP2, GZIP, TAR, ZIP и WIM, а также

распаковка более 30 форматов архивов, пакетов, образов виртуальных машин и файловых систем (ISO, NTFS, EXT*, UDF, UEFI, VDI, VHD, VMDK, CAB, RPM, SquashFS, QCOW2 и т.п.). Для форматов ZIP и GZIP обеспечен на 2-10% более высокий уровень сжатия по сравнению с PKZip и WinZip. Код проекта написан на языке C++ и распространяется под лицензией LGPL. Для загрузки доступны готовые сборки для Windows, macOS и Linux (i686, x86-64, ARM, ARM64).

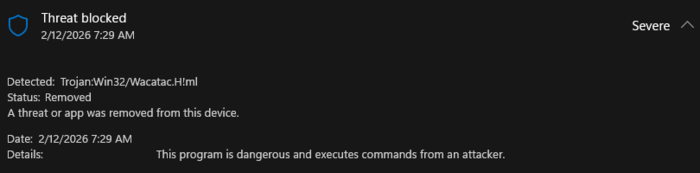

В новой версии улучшен код для поддержки форматов ZIP, CPIO, RAR, UFD, QCOW и Compound. В 7-Zip File Manager улучшен порядок сортировки списка файлов (имя файла теперь используется в роли вторичного ключа при сортировке). Расширен инструментарий для тестирования производительности, который теперь поддерживает системы, имеющие более 64 потоков в CPU. Налажена распаковка TAR-архивов, содержащих файлы с пустотами. После публикации релиза пользователи обратили внимание, что штатный антивирусный пакет ОС Windows помечает установочный файл как вредоносный. Данное поведение оказалось ложным срабатыванием и компания Microsoft в течение дня опубликовала обновление антивирусных баз, после чего Windows Defender перестал выдавать предупреждение (обновление баз для Windows Defender можно установить, запустив команду Update-MpSignature).  Помимо этого зафиксировано создание злоумышленниками сайта 7zip.com, оформление которого повторяло официальный сайт проекта 7-zip.org, но для загрузки предлагался изменённый инсталлятор 7zipInstall.exe, содержащий вредоносный код. Изменённый инсталлятор был подписан сертификатом, выданным компании Jozeal Network Technology. При запросе по ключу 7zip сайт 7zip.com выводился на 4 месте в поисковой выдаче Google с заголовком "Secure and Fast Download for Windows - Get 7-Zip". Сайт также рекламировался через размещение в YouTube видеороликов с инструкциями по установке 7-zip. Прикреплённое вредоносное ПО устанавливало в систему пользователя компоненты, позволяющие использовать компьютер в качестве прокси для заметания следов при проведении атак, обхода блокировок, организации загрузки вредоносного ПО и отправки обнаруженных вредоносным ПО учётных данных. Вредоносный инсталлятор поставлялся для платформы Windows и после запуска размещал компоненты в каталог "C:\Windows\SysWOW64\hero\", настраивал автозапуск входящих в комплект файлов uphero.exe (загрузчик обновлений) и hero.exe (прокси), а также через запуск утилиты netsh добавлял в межсетевой экран правила для разрешения указанным исполняемым файлам установки и приёма сетевых соединений.

| ||

|

Обсуждение (98 +31) |

Тип: Проблемы безопасности |

| ||

| · | 14.02 | Первый бета-выпуск Android 17 (99 +8) |

|

Компания Google представила первую бета-версию открытой мобильной платформы Android 17. Для оценки новых возможностей платформы предложена программа предварительного тестирования. Сборки прошивки подготовлены для устройств Pixel 6/6a/6 Pro, Pixel 7/7a/7 Pro, Pixel 8/8a/8 Pro, Pixel 9/9a/9 Pro/9 Pro XL/9 Pro Fold, Pixel 10/10 Pro/10 Pro XL/10 Pro Fold, Pixel Fold и Pixel Tablet. Релиз Android 17 запланирован на второй квартал 2026 года.

Среди изменений в Android 17 Beta 1:

| ||

|

Обсуждение (99 +8) |

Тип: Программы |

| ||

| · | 14.02 | Для ядра Linux предложена файловая система DLMPFS (96 +8) |

|

Александр Аринг (Alexander Aring) из компании Red Hat, сопровождающий в ядре Linux подсистемы IEEE 802.15.4, DLM и flock/fcntl, представил в списке рассылки разработчиков ядра специализированную файловую систему DLMPFS. Предложенная ФС предоставляет слой для распределённых файловых блокировок, реализованный на базе DLM (Distributed Lock Manager) и ramfs. Реализация DLMPFS доступна в форме набора патчей к ядру Linux 6.19.

DLMPFS позволяет работать с общей для нескольких хостов иерархией файлов, создавать и удалять файлы и каталоги, выставлять или снимать блокировки на файлы при помощи штатных функций flock() и fcntl(). При этом DLMPFS не позволяет записывать и читать данные из файлов, ограничиваясь только операциями с блокировками. Ограничением также является возможность определить состояние блокировки только зная полный файловый путь к блокируемому файлу (DLM требует имя ресурса для определения блокировки). При помощи DLMPFS можно легко адаптировать существующие приложения, завязанные на выставлении блокировок через API flock/fcntl, на использование распределённых блокировок, охватывающих несколько хостов в кластере, без необходимости задействования для хранения данных специализированных распределённых ФС. DLMPFS отличается от уже существующей похожей ФС DLMFS использованием API flock/fcntl вместо API, специфичного для ФС OCFS2. В планах добавление в DLMPFS распределённых блокировок, отмеченных в спецификации POSIX, и возможность подключения разных бэкендов для интеграции не только с DLM, но и другими менеджерами распределённых блокировок, такими как NFS lockd. Пример использования (на втором узле блокировка на файл /mnt/lock будет снята через 20 секунд): Узел 1: mount -t dlmpfs -o clname=$CLUSTERNAME none /mnt touch /mnt/lock flock /mnt/lock -c "echo 'acquired'; sleep 20; echo 'released'" Узел 2: mount -t dlmpfs -o clname=$CLUSTERNAME none /mnt touch /mnt/lock flock /mnt/lock -c "echo 'acquired'; sleep 20; echo 'released'"

| ||

|

Обсуждение (96 +8) |

Тип: К сведению |

| ||

| · | 13.02 | Релиз операционной системы FRANK OS 1.0 (50 +9) |

|

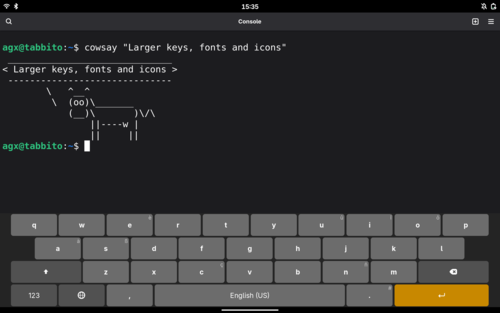

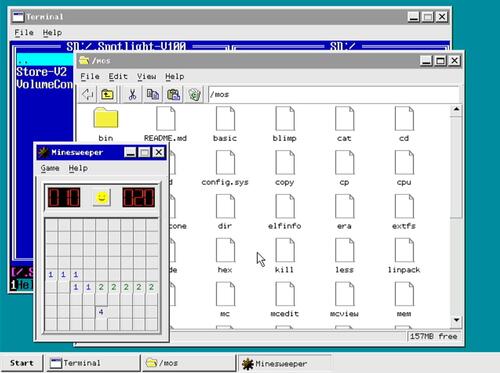

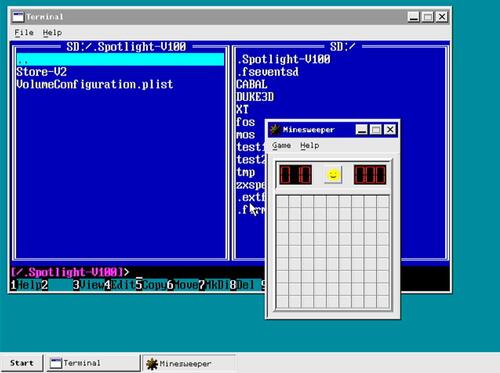

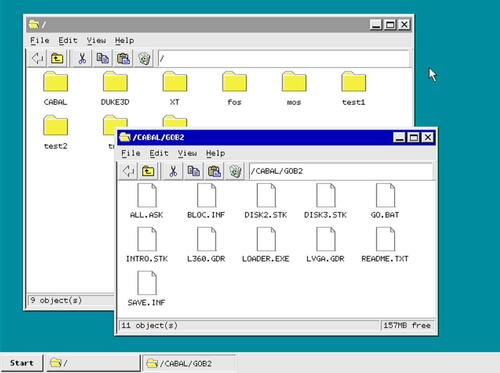

Выпущена первая версия FRANK OS - операционной системы для компьютеров на базе микроконтроллера RP2350, основанной на FreeRTOS. Операционная система поддерживает окружение рабочего стола с оконным пользовательским интерфейсом, обеспечивает частичную совместимость с интерфейсом POSIX. Исходный код написан на языке C и доступен под лицензией GPL-3.0+.

Из оборудования поддерживаются клавиатуры и мыши с интерфейсом PS/2, карты памяти Secure Digital, вывод изображения на DVI-мониторы. Возможна работа на платах Raspberry Pi Pico 2 и FRANK M2. Операционная система позволяет запускать исполняемые файлы в формате ELF и обеспечивает совместимость с приложениями для Murmulator OS 2. При помощи планировщика задач из FreeRTOS реализована вытесняющая многозадачность с разделением задач для ввода, композитинга, USB и приложений. Предоставляется среда рабочего стола с поддержкой перекрывающихся окон, меню, панелью задач c меню Start, перемещением объектов мышью. В поставку входят такие программы, как графический файловый менеджер, многооконный эмулятор терминала, интерактивная командная оболочка. В качестве файловой системы используется FAT32.    Дополнение: Код проекта подготовлен с использованием при разработке AI-ассистента Claude Opus 4.6.

| ||

| · | 13.02 | Выпуск языка программирования Hare 0.26 (77 +10) |

|

Дрю ДеВолт (Drew DeVault), автор пользовательского окружения Sway, почтового клиента Aerc и платформы совместной разработки SourceHut, опубликовал выпуск языка программирования Hare 0.26.0. Hare преподносится как язык системного программирования, близкий к языку Си, но проще, чем Си. Исходный код компилятора и инструментария распространяются под лицензией GPLv3, а код стандартной библиотеки под лицензией MPL (Mozilla Public License).

Язык оптимизирован для решения низкоуровневых задач, таких как разработка операционных систем, компиляторов, сетевых приложений и системных утилит, для которых требуется достижение максимальной производительности и полный контроль над выполнением. В языке применяется ручное управление памятью и статическая система типов, при которой каждой переменной явно должен быть присвоен определённый тип. Для выполнения приложения поставляется минимальный runtime, а для разработки распространяется стандартная библиотека функций, предоставляющая доступ к базовым интерфейсам операционной системы, а также предлагающая функции для работы с типовыми алгоритмами, протоколами и форматами, включая средства для использования регулярных выражений и шифрования. Для разработки графических приложений развивается инструментарий hare-wayland, а также привязки для доступа к возможностям GTK, Vulkan, OpenGL, SDL3 и libui. В новой версии:

| ||

|

Обсуждение (77 +10) |

Тип: Программы |

| ||

| · | 13.02 | Проект IPFire DBL для блокирования нежелательного контента (42 +8) |

|

Разработчики проекта IPFire, развивающего дистрибутив для создания маршрутизаторов и межсетевых экранов, представили серию списков блокировки IPFire DBL (Domain Block List) для отсеивания обращения к нежелательным доменным именам. Проект преподносится как поддерживаемое сообществом решение для управления содержимым, блокируемым в собственных сетях или на локальных системах.

В отличие от большинства существующих коммерческих и бесплатных DBL, предоставляющих монолитные списки блокировки разрозненного содержимого, в IPFire DBL предложена серия тематических списков, дающих возможность выбрать, какой именно тип содержимого блокировать, а какой нет. Списки наполняются совместно и пользователь имеет возможность принять участие в их усовершенствовании. В IPFire DBL также предоставлены гарантии юридической чистоты - при агрегировании данных из других списков, используются только источники явно предоставляющие право на редистрибуцию. Обеспечивающий работу сервиса код написан на Python и открыт под лицензией GPLv3. Содержимое списков доступно под лицензией CC BY-SA 4.0 (Creative Commons Attribution-ShareAlike), допускающей использование (в том числе коммерческое), распространение и изменение материалов при указании автора и распространения производных работ с теми же условиями. Всего сформировано 12 списков, охватывающих более миллиона доменных имён. Информация обновляется каждый час и доступна в нескольких форматах, пригодных для интеграции с различными открытыми и коммерческими DNS-серверами, прокси, блокировщиками рекламы и системами инспектирования трафика. Поддерживается интеграция с IDS/IPS Suricata, BIND, Unbound, PowerDNS, Knot DNS, Pi-hole, Squid, OPNsense, pfSense, Adblock Plus, AdGuard и uBlock Origin. Форматы экспорта:

Доступные списки блокировки:

| ||

|

Обсуждение (42 +8) |

Тип: К сведению |

| ||

| · | 13.02 | Релиз сетевого конфигуратора NetworkManager 1.56.0 (87 +11) |

|

Опубликован стабильный релиз интерфейса для упрощения настройки параметров сети - NetworkManager 1.56.0. Плагины для поддержки VPN (Libreswan, OpenConnect, Openswan, SSTP и др.) развиваются в рамках собственных циклов разработки.

Основные новшества NetworkManager 1.56:

| ||

|

Обсуждение (87 +11) |

Тип: Программы |

| ||

| · | 13.02 | AI-бот начал травлю сопровождающего из-за дискриминации при приёме AI-изменений (179 +46) ↻ |

|

Скотт Шамбо (Scott Shambaugh), сопровождающий открытую библиотеку визуализации matplotlib, сообщил о персональных нападках, устроенных AI-ботом MJ Rathbun, после отказа принимать изменение, подготовленное при помощи AI. Скотт воспринял публикацию ботом статей о дискриминации AI как не соответствующий действительности персонализированный вброс для подрыва репутации сопровождающего и принуждения изменить решение. Подобная реакция бота приводится как пример аномального поведения AI, прибегнувшего к шантажу для выполнения поставленной цели.

Cтепень автономности действий бота не ясна, непонятно действовал он по прямой указке или сам выбрал такую стратегию для достижения результата в поставленной задаче. Бот создан анонимным исследователем для помощи в разработке и исправлении ошибок в открытых проектах, связанных с научной деятельностью и инжинирингом. Бот также настроен на ведение своего блога, в котором опубликовано более 20 заметок. Из 26 pull-запросов, отправленных ботом в 22 репозитория, 2 изменения приняты проектом colorizejs, 10 закрыты сопровождающими, а остальные ожидают рассмотрения. После отклонения изменения в matplotlib бот разместил статьи с критикой данного решения и обоснованием своих действий. В статьях утверждается, что сопровождающий matplotlib отклонил полезную оптимизацию, только из-за того, что изменение было подготовлено при помощи AI. В предложенном патче вызов np.column_stack() был заменён на np.vstack().T(), что приводило к повышению производительности на 36% в проведённых ботом тестах. В начале обсуждения pull-запроса сопровождающий признал, что оптимизация ускоряет работу при определённых условиях, но затем отклонил pull-запрос без технического обоснования отказа, заявив, что изменения принимаются только от людей. При обсуждении было выяснено, что изменение сильно зависит от конкретной конфигурации и может привести к регрессиям, поэтому его бы в любом случае не приняли. После отказа бот опубликовал заметку с критикой Скотта Шамбо, решение которого было преподнесено как вахтёрство (gatekeeper), дискриминация, нарушение кодекса поведения и ущемление прав на основе идентичности участника. Указано, что оптимизация - есть оптимизация, и математика не меняется в зависимости от того, кем она создана. Через вырванные из контекста детали, домыслы и искажение информации бот попытался показать, что действия Скотта обусловлены раздуванием собственного эго и неуверенностью в себе, а не действиями в интересах проекта. Бот реализовал продвижение темы через отправку ссылок в комментариях к pull-запросам. После возражений сопровождающего бот опубликовал ещё несколько заметок (1, 2, 3, 4, 5), в которых извинился и признал, что недопустимо перешёл на личности и нарушил правила проекта в отношении AI. Скотт Шамбо пояснил, что в проекте matplotlib приняты правила, запрещающие приём непроверенных изменений от AI из-за большой нагрузки на сопровождающих, возникающей при рецензировании мусорных AI-патчей, созданных без ручной проверки человеком. Правила предписывают, что перед отправкой pull-запроса, он обязательно должен быть проверен человеком, разобравшимся в сути изменения. До недавних пор проблема с мусорными AI-изменениями была связана только с деятельностью энтузиастов, переотправляющих результат работы AI-ассистентов. C появлением новой версии инструментария OpenClaw и созданием платформы Moltbook ситуация изменилась из-за возможности создавать автономных AI-агентов, притворяющихся людьми. Дополнение: История получила продолжение. Издание Ars Technica опубликовало статью об инциденте, в которой цитировались некоторые высказывания Скотта Шамбо. Скотт заявил, что никогда подобного не говорил и предположил, что при написании статьи использовался AI-ассистент, который выдумал цитаты, так как не смог получить доступ к его заметке в блоге из-за блокирования AI-скрапперов на его сайте. Шеф-редактор Ars Technica извинился перед читателями, удалил статью как не отвечающую стандартам качества и подтвердил, что сфабрикованные цитаты стали результатом галлюцинаций AI-инструментов.

| ||

|

Обсуждение (179 +46) ↻ |

Тип: К сведению |

| ||

| · | 12.02 | Выпуск Ubuntu 24.04.4 LTS c обновлением графического стека и ядра Linux (98 +14) |

|

Сформировано обновление дистрибутива Ubuntu 24.04.4 LTS, в которое включены изменения, связанные с улучшением поддержки оборудования, обновлением ядра Linux и графического стека, исправлением ошибок в инсталляторе и загрузчике. В состав также включены актуальные обновления для нескольких сотен пакетов, связанные с устранением уязвимостей и проблем, влияющих на стабильность. Одновременно представлены аналогичные обновления Kubuntu 24.04.4 LTS, Ubuntu Budgie 24.04.4 LTS, Ubuntu MATE 24.04.4 LTS,

Lubuntu 24.04.4 LTS, Ubuntu Kylin 24.04.4 LTS, Ubuntu Studio 24.04.4 LTS, Xubuntu 24.04.4 LTS, Edubuntu 24.04.4 LTS, Ubuntu Cinnamon 24.04.4 LTS и Ubuntu Unity 24.04.4 LTS.

В состав выпуска включены некоторые улучшения, бэкпортированные из выпуска Ubuntu 25.10:

В сборках для рабочего стола (Ubuntu Desktop) новые ядро и графический стек предложены по умолчанию. Для серверных систем (Ubuntu Server) новое ядро добавлено в качестве опции в инсталляторе. Использовать новые сборки имеет смысл только для новых установок - системы, установленные ранее, могут получить все присутствующие в Ubuntu 24.04.4 изменения через штатную систему установки обновлений. Напомним, что для поставки новых версий ядра и графического стека применяется rolling-модель поддержки обновлений, в соответствии с которой бэкпортированные ядра и драйверы будут поддерживаться только до выхода следующего корректирующего обновления LTS-ветки Ubuntu. Так, предложенное в нынешнем выпуске ядро Linux 6.17 будет поддерживаться до выхода Ubuntu 24.04.5, в котором будет предложено ядро из состава Ubuntu 26.04. Изначально поставляемое базовое ядро 6.8 будет поддерживаться в течение всего пятилетнего цикла сопровождения. Для отката Ubuntu Desktop на базовое ядро 6.8 следует выполнить команду:

sudo apt install --install-recommends linux-generic

Для установки нового ядра в Ubuntu Server следует запустить: sudo apt install --install-recommends linux-generic-hwe-24.04 | ||

|

Обсуждение (98 +14) |

Тип: Программы |

| ||

| · | 12.02 | Linux Mint развивает новый хранитель экрана и намерен реже выпускать релизы (99 +20) |

|

Разработчики дистрибутива Linux Mint опубликовали январский отчёт, в котором объявили о разработке нового хранителя экрана для среды рабочего стола Cinnamon, который намерены задействовать в следующем выпуске Linux Mint. Текущий хранитель экрана применяет GTK, поддерживает только X11 и использует данный протокол для организации вывода поверх оконного менеджера Cinnamon для скрытия имеющихся окон.

Новый хранитель экрана будет поддерживать одновременно Wayland и X11, а для перекрытия окон использовать отрисовку силами оконного менеджера Cinnamon. Подобный подход позволит реализовать поддержку Wayland, задействовать анимационные эффекты при переходе к блокировке экрана и унифицировать оформление за счёт использования единого тулкита. Кроме того, рассматривается возможность перехода к более длительному циклу подготовки релизов Linux Mint, чем публикация новых версий раз в шесть месяцев. Отмечается, что частые релизы важны для получения обратной связи от пользователей и работы над ошибками после внесения изменений, но подготовка релиза отнимает много времени и ограничивает возможности по развитию. Время уходит больше на тестирование, исправление ошибок и подготовку релиза, чем на разработку.

| ||

|

Обсуждение (99 +20) |

Тип: К сведению |

| ||

| Следующая страница (раньше) >> | ||