| · | 28.02.2026 | В Калифорнии утверждён законопроект об интеграции в ОС API для проверки возраста (57 –7) |

|

В штате Калифорния одобрен сенатом и подписан губернатором законопроект, предписывающий добавление в операционные системы возможности для указания возраста пользователя на этапе регистрации учётной записи и предоставления приложениям программного интерфейса для определения возраста текущего пользователя. Законопроект вступит в силу 1 января 2027 года. Предполагается, что родители будут указывать возраст детей при регистрации их учётных записей, а приложения учитывать эту информацию при предоставлении доступа к контенту для взрослых. Аналогичный законопроект находится на рассмотрении в штате Колорадо.

В законопроекте указано, что ответственные за разработку, лицензирование или установку операционной системы на компьютеры, мобильную технику и прочие устройства должны предоставить при создании учётной записи интерфейс для ввода данных о дате рождения и возрасте регистрируемого пользователя с целью передачи информации о категории возраста приложениям, получаемым через каталоги-магазины приложений. Под каталогом-магазином понимается любой публичный сайт, приложение, online-сервис или платформа для загрузки программ, созданных сторонними разработчиками. Загруженные и запущенные приложения должны иметь возможность получать от операционной системы информацию о возрасте в 4 градациях: младше 13 лет, от 13 до 16 лет, от 16 до 18 лет, 18 лет и старше. Разработчик приложения должен использовать полученную информацию о возрасте для соблюдения законодательства о защите детей в интернете. За невыполнение требований предусмотрены штрафы до $2500 за неумышленное и до $7500 за умышленное нарушение в отношении каждого пострадавшего ребёнка. Судя по всему, дистрибутивы Linux и используемые ими репозитории пакетов подпадают под действие принятого законопроекта. Вопрос обеспечения поддержи законопроекта в дистрибутивах Linux находится на стадии обсуждения. Некоторые участники считают, что будет достаточно написать на сайтах некоммерческих дистрибутивов, что продукт не предназначен для использования в Калифорнии.

| ||

|

Обсуждение (57 –7) |

Тип: К сведению |

| ||

| · | 27.02.2026 | Эксперименты с использованием AI для улучшения кода BIND 9 и переработки Next.js (154 +3) |

|

Ондржей Cури (Ondřej Surý), директор по инжинирингу DNS в организации ISC, в прошлом создавший проект CZ.NIC Labs, развивающий DNS-сервер Knot, подвёл итоги экспериментов по использованию больших языковых моделей для анализа, исправления и модернизации кодовой базы DNS-сервера BIND 9, создания прототипов новых проектов и подготовки материалов для обучения студентов. Впечатления от использования AI свелись к тому, что большие языковые модели хорошо подходят для быстрого создания прототипов, понимания незнакомого кода и автоматизации простых рутинных задач, но при их использовании для решения больших задач сомнительно, что они экономят время, так как много времени уходит на постановку задачи, изучение и проверку результата, а также последующую доработку.

В первом эксперименте AI-ассистенту Claude Code была поставлена задача обнаружения проблем в кодовой базе DNS-сервера BIND 9, фокусируясь на проблемах с безопасностью и модернизации кода. Ни одно из предложенных исправлений не было принято в кодовую базу, так как Claude сгенерировал технически корректный, но практически бесполезный код. Например, в качестве проблем отмечались зарезервированные идентификаторы и потенциальные целочисленные переполнения, предотвращаемые компилятором и не требующие правки. Эксперимент признан бесполезной тратой времени. Во втором эксперименте Ондржей попросил Claude написать систему телеметрии, интегрируемую с разными пакетами и минимизирующую утечки метаданных. Claude Code подготовил прототипы клиента и сервера, но без должного понимания окружения и возникающих в процессе тестирования проблем. Дополнительно для проверки были задействованы Google Gemini и ChatGPT, и каждая AI-модель находила ошибки в результате работы других моделей. Для быстрого создания прототипа метод оказался пригоден, но Ондржей отметил, что при работе он чувствовал себя секретарём робота‑повелителя. Вначале быстрое получение прототипа внушало оптимизм, но в конце возникло ощущение, что весь процесс разработки с помощью AI занял больше времени, чем при написании кода вручную с нуля. Много времени было потрачено на разбор решения, предложенного AI, проверку наличия бессмысленных изменений и переработку - прототип пришлось переделать, так как качество кода после AI оказалось посредственным и код включал большое число повторяющихся конструкций. Третьим экспериментом стала генерации балансировщика нагрузки на языке Rust с использованием crate-пакетов Domain и Tokio. Claude Code сумел сгенерировать запрошенный рабочий прототип, но Ондржей не настолько хорошо знает Rust и задействованные библиотеки, чтобы оценить качество проделанной работы. Четвёртый эксперимент был связан с подготовкой в Google Gemini вспомогательных материалов, тестов и вопросов к курсу лекций, который Ондржей преподаёт в университете. Данный эксперимент признан наиболее успешным, хотя не обошлось без проблем - AI выдумал несуществующее чешское слово для термина по криптографии. Также отмечено обилие присылаемых ему студенческих работ, сгенерированных большими языковыми моделями, которые приходятся возвращать на переделку из-за несоответствия работы университетскому уровню и ссылок на некорректные источники.

Дополнительно можно отметить ещё один эксперимент, проведённый директором по инжинирингу компании Cloudflare. При помощи модели Claude Code, потратив примерно неделю времени и 1100 долларов на токены, удалось подготовить альтернативную реализацию API фреймворка Next.js, оформленную в виде плагина к инструментарию Vite. Проект получил название vinext и опубликован на GitHub. Новая реализация в четыре раза быстрее, чем сборка Next.js при помощи Turbopack, и формирует бандлы для фронтэндов, занимающие на 57% меньше места. Проект реализует 94% шестнадцати базовых API Next.js и может использоваться в качестве прозрачной замены Next.js и развёртывания проектов в платформе Cloudflare Workers без применения дополнительных прослоек, таких как OpenNext, и без привязки к Node.js. Ключевым назначением vinext называется предоставление возможности использования API Next.js на платформах, отличных от Vercel, и без развёртывания собственного сервера. В текущем виде поддерживается только Cloudflare Workers и имеется прототип для Vercel, но в будущем ожидается поддержка и других платформ бессерверных вычислений, с которыми может работать Vite, включая Netlify и AWS Lambda.

| ||

|

Обсуждение (154 +3) |

Тип: К сведению |

| ||

| · | 27.02.2026 | Учреждён фонд Open Source Endowment, формирующий целевой капитал для финансирования открытого ПО (65 +13) |

|

Объявлено о формировании некоммерческого фонда Open Source Endowment, нацеленного на предоставление грантов значимым открытым проектам. В отличие от существующих фондов, занимающихся распределением поступающих пожертвований, Open Source Endowment основан на идее формирования целевого капитала (эндаумент), позволяющего организовать бесперебойное финансирование, не зависящее от колебаний технологического рынка, урезания бюджета и объёма поступающих в моменте пожертвований.

В Open Source Endowment пожертвования напрямую не распределяются среди получателей грантов, а инвестируются в портфель ценных бумаг с низким уровнем риска. Для выплаты грантов используется только полученный от инвестиций доход, который составляет приблизительно 5% в год. Подобная модель работы некоммерческих фондов получила распространение для финансирования научных исследований в университетах. Отмечается, что мир Open Source во многом похож на исследовательский университет и имеет схожую культуру, основанную на репутации, и схожие функции - совместное создание интеллектуальной собственности для общественного блага, взаимное обучение внутри тематических сообществ и коммерциализация лишь небольшой части результатов. Средства будут предоставляться наиболее значимым открытым проектам в форме микрогрантов, размером примерно $5000, нацеленных на проведение работы по повышению стабильности и увеличению безопасности или вознаграждение сопровождающих. Допускаются только независимые проекты, не связанные с корпорациями, не ассоциируемые со стартапами и не получающие венчурное финансирование. Первые выплаты намечены на второй квартал 2026 года. Получатели грантов номинируются через специальную форму на сайте, после чего из полученных заявок при помощи модели оценки рисков и при участии сообщества выбираются победители, заслуживающие предоставления финансирования. При выборе учитываются такие показатели, как число загрузок, объём зависимых проектов, задействование в критических системах, размер кодовой базы, состояние безопасности, число активных участников, состояние с сопровождением, зависимость от отдельных лиц (фактор автобуса). Отобранные проекты получают подтверждение от жертвователей фонда, после чего окончательно утверждаются советом директоров. Фонд основан Константином Виноградовым, венчурным инвестором, специализирующемся на открытом ПО, AI и инфраструктурных проектах, в прошлом являвшимся одним из партнёров в венчурном фонде Runa Capital. В состав совета директоров вошли Чад Витакре (Chad Whitacre, создатель инициатив Open Source Pledge и Fair Source), Максим Коновалов (сооснователь компании Nginx) и Константин Виноградов. Исполнительным директором назначен Джонатан Старр (Jonathan Starr, сооснователь SciOS и Института практик открытой науки). В надзорный комитет вошли Эми Паркер (Amy Parker, руководитель OpenSSL Foundation) и Влад-Стефан Харбуз (Vlad-Stefan Harbuz, сопровождающий Open Source Pledge и ключевой разработчик сервиса thanks.dev). На данный момент размер собранного Фондом целевого капитала составляет 693 тысячи долларов. К проекту подключился 61 крупный жертвователь и 44 участника с размером пожертвований около тысячи долларов. Наиболее крупные пожертвования, превышающие 100 тысяч долларов, передали Игорь Сысоев (создатель Nginx), Митчелл Хашимото (Mitchell Hashimoto, сооснователь HashiCorp) и Кайлаш Надх (Kailash Nadh, технический директор Zerodha). Среди участников, пожертвовавших от 10 до 100 тысяч долларов - Константин Виноградов, Максим Коновалов, Шей Банон (Shay Banon, основатель Elastic) и Эван Ю (Evan You, создатель Vue.js и Vite). Участие в проекте также приняли директор Apache Software Foundation, председатель совета директоров Open Source Initiative, директор по Gen AI в NVIDIA, технический директор Linux Foundation, бывший руководитель GitHub, а также основатели или сооснователи таких проектов, как ClickHouse, Apache Arrow, cURL, Archestra, n8n и Percona.

| ||

|

Обсуждение (65 +13) |

Тип: К сведению |

Интересно

| ||

| · | 26.02.2026 | Атака AirSnitch, позволяющая обойти изоляцию между клиентами в Wi-Fi (54 +19) |

|

Исследователи из Калифорнийского университета в Риверсайде разработали (PDF) новый класс атак на беспроводные сети - AirSnitch. Атаки дают возможность обойти механизмы изоляции клиентов в Wi-Fi сети, не позволяющие клиентам напрямую обращаться друг к другу. При наихудшем сценарии атаки позволяют злоумышленнику перенаправить через себя трафик жертвы (MITM) для анализа или модификации незашифрованных запросов, а также подменить обращения к сайтам через отравление DNS-кэша.

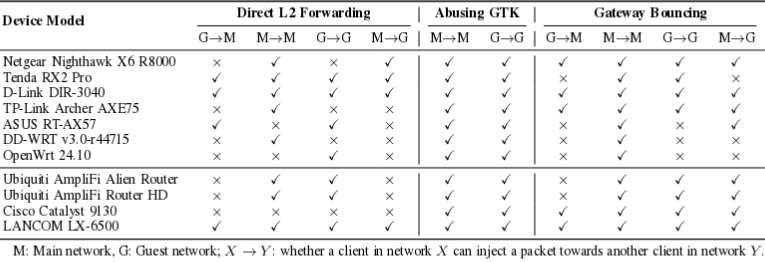

Для проведения атак злоумышленник должен иметь возможность подключиться к той же беспроводной сети, что и у жертвы, или к гостевой сети, обслуживаемой той же точкой доступа. Например, атаки могут применяться в публичных общественных беспроводных сетях. Из 9 протестированных моделей беспроводных точек доступа от Netgear, Tenda, D-LINK, TP-LINK, ASUS, Ubiquiti, LANCOM и Cisco, а также решений с прошивками DD-WRT и OpenWrt, все из устройств оказались подвержены как минимум одному методу атаки.

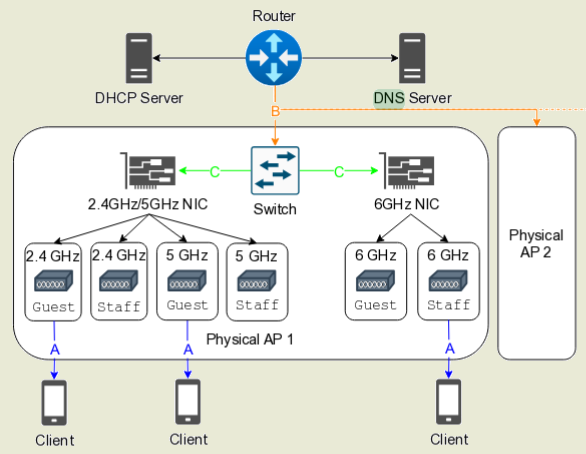

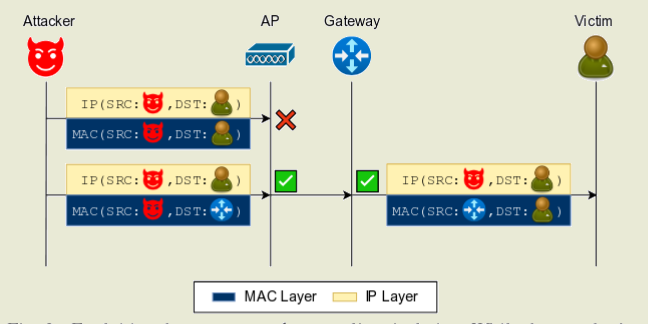

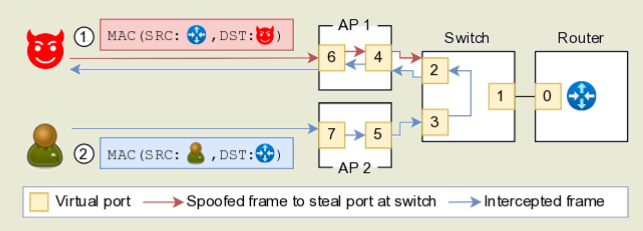

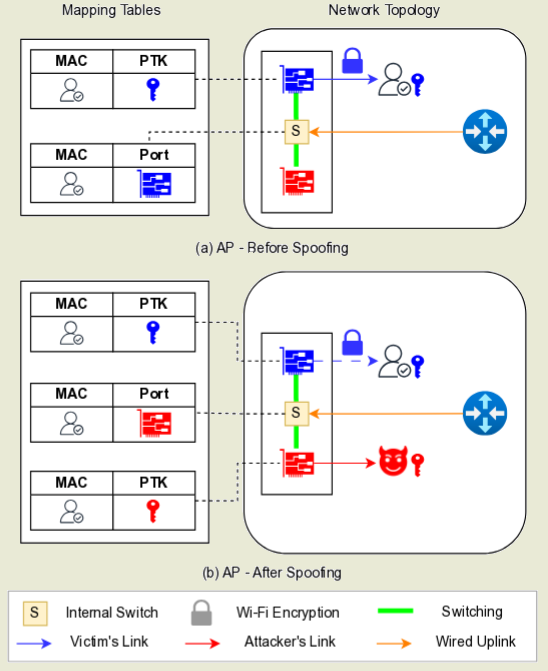

Выделяются три проблемы, позволяющие совершить атаку. Первая проблема позволяет обойти изоляцию между клиентами из-за некорректного управления ключами, используемыми для защиты широковещательных кадров. Вторая проблема связана с тем, что изоляция обычно применяется на уровне MAC или на уровне IP, но не на обоих уровнях одновременно. Третья проблема вызвана ненадёжной синхронизацией идентификаторов клиентов на уровне всего сетевого стека, что позволяет перехватывать входящий и исходящий трафик других клиентов. Современные беспроводные точки доступа объединяют в себе функции радиопередатчика и сетевого коммутатора (Layer 2 Switch), при этом коммутатор, в отличие от проводных сетей, вместо привязки клиента к физическому порту, использует логическую привязку к беспроводному каналу. В качестве идентификатора при такой привязке используется MAC-адрес клиента, который отождествляется с каналом в специальной таблице MAC-адресов. В случае переключения клиента на иной диапазон частот (например, после перехода с 2.4 ГГц на 5 ГГц) данные в таблице обновляются.  Атака проводится на первом (физический, радиоканал) и втором (канальный, MAC-адрес) уровнях сетевой модели OSI, и сводится к тому, что злоумышленник, подключившийся к той же точке доступа, но использующий частотный диапазон не как у жертвы (например, 2.4 ГГц вместо 5 ГГц), отправляет запрос на согласование соединения (4-way handshake), указав в качестве своего MAC-адрес как у жертвы (подобие ARP-спуфинга в Ethernet-сетях). Так как клиенты идентифицируются по MAC-адресу, точка доступа считает, что клиент переключился на другой канал, и меняет запись в таблице MAC-адресов. После этого весь входящий трафик от точки доступа начинает отправляться на устройство атакующего.   Для организации двунаправленного перехвата атакующий, получив адресованные жертве данные, возвращает состояние таблицы MAC-адресов в исходное состояние. Для этого отправляется пакет "ICMP Ping" c указанием случайного MAC-адреса и шифрованием пакета ключом GTK (Group Temporal Key), общим для всех клиентов беспроводной сети. Точка доступа, получив данный пакет, возвращает привязку MAC-адреса жертвы к исходному беспроводному каналу. Вклинивание в трафик осуществляется через цикличную подмену и возвращение записи в таблице MAC-адресов.

| ||

|

Обсуждение (54 +19) |

Тип: Проблемы безопасности |

| ||

| · | 26.02.2026 | Опубликован офисный пакет ONLYOFFICE 9.3 (76 +9) |

|

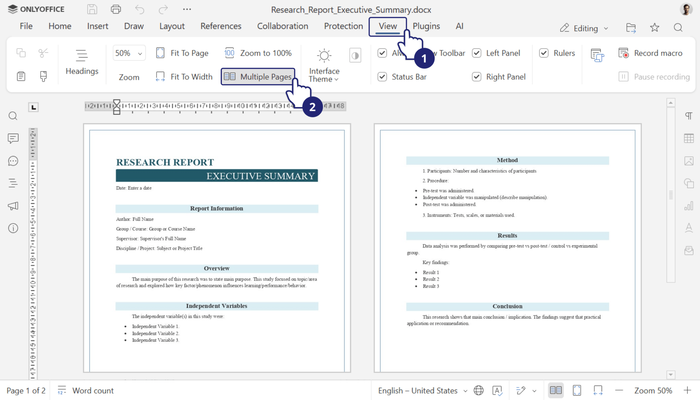

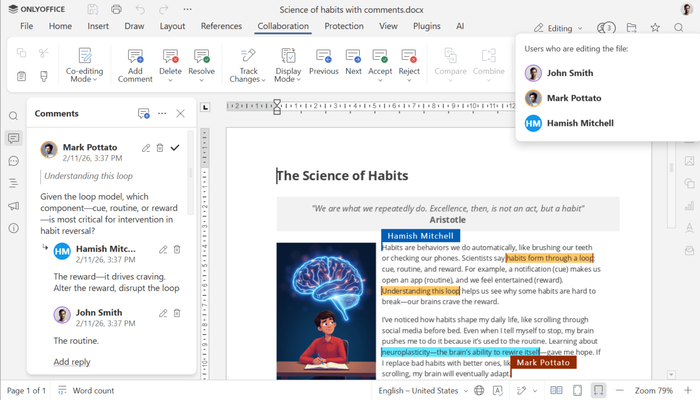

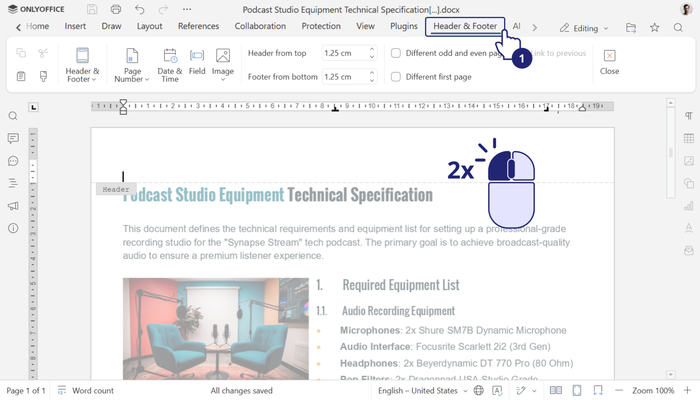

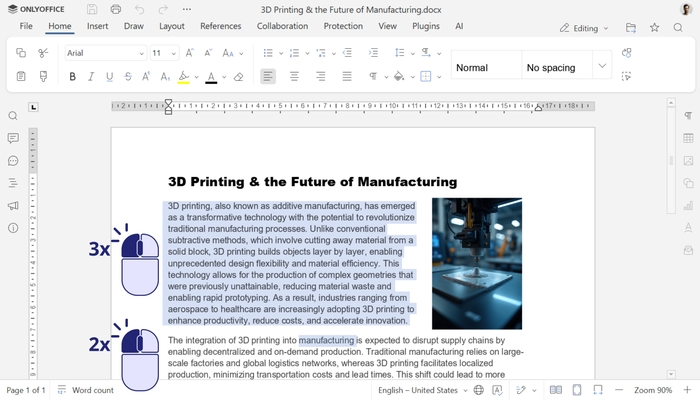

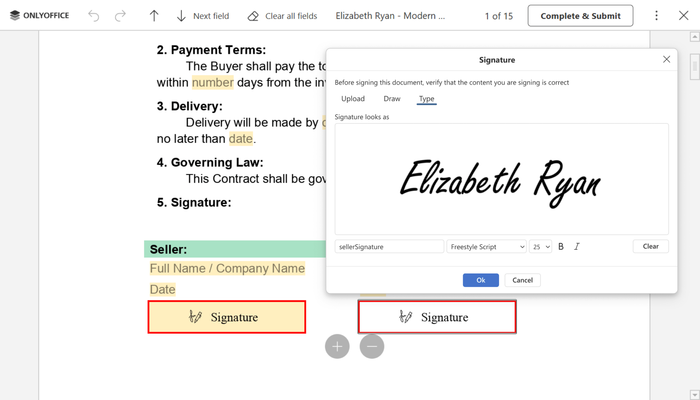

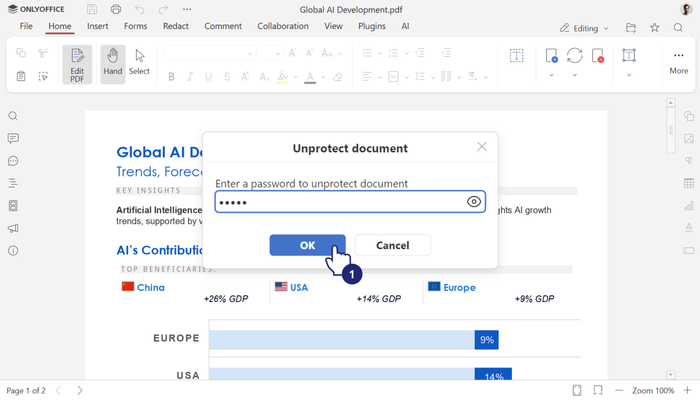

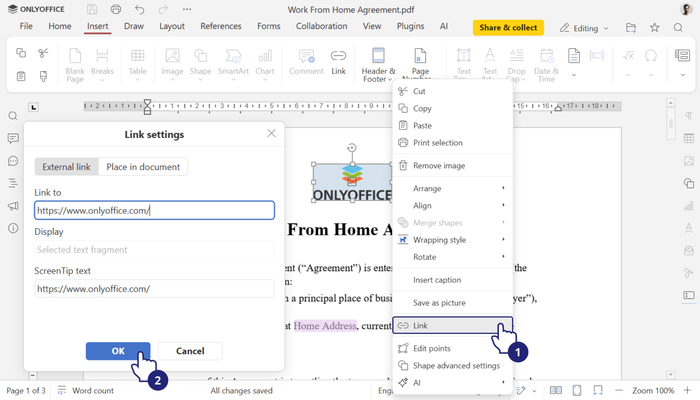

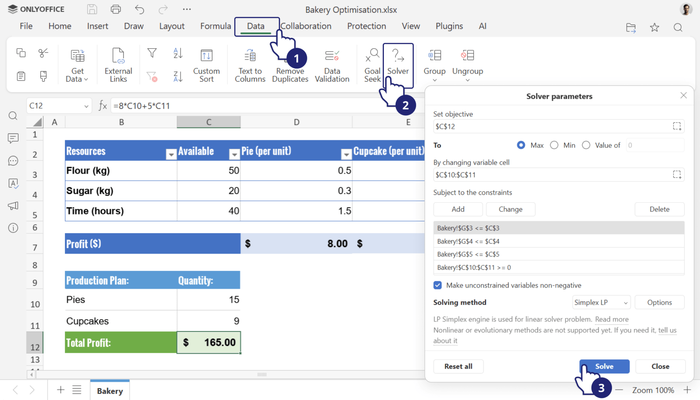

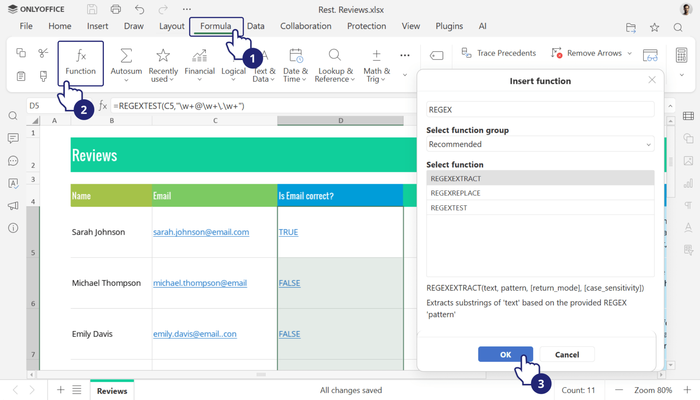

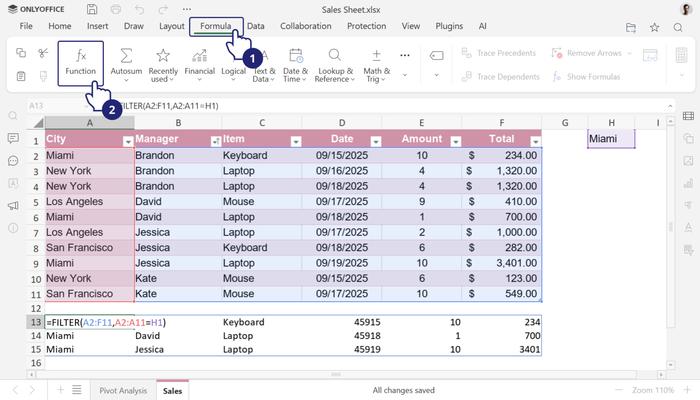

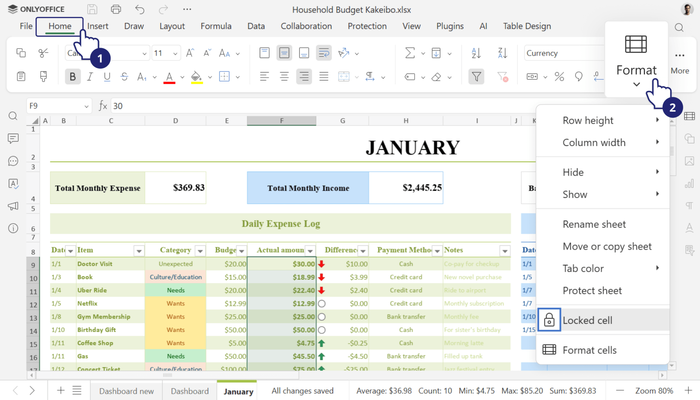

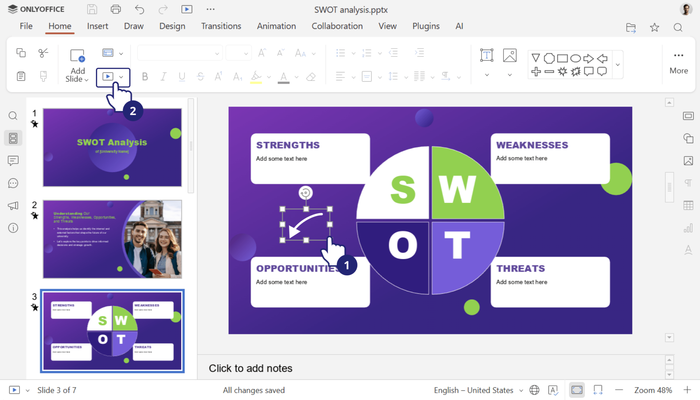

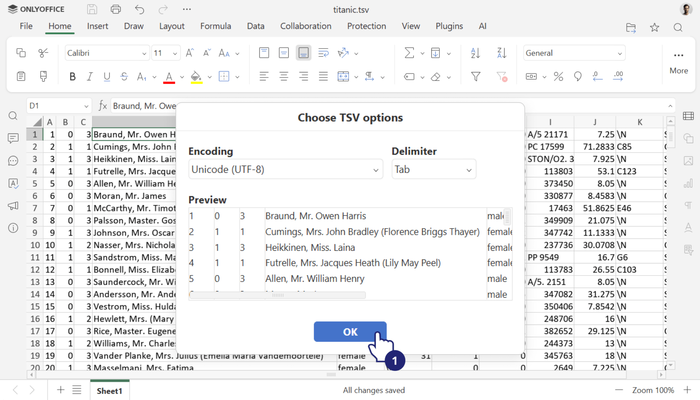

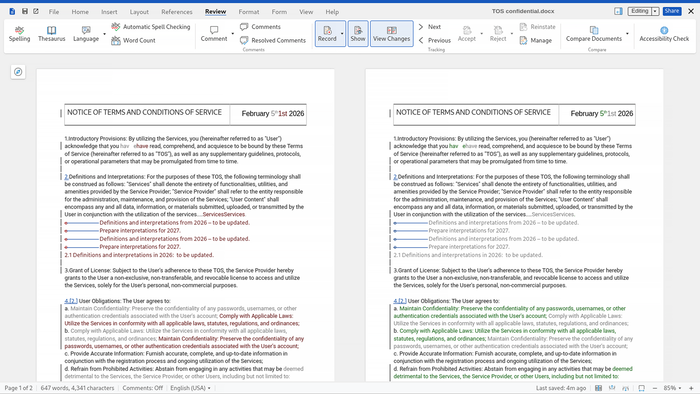

Опубликован выпуск ONLYOFFICE DocumentServer 9.3 с реализацией сервера для online-редакторов ONLYOFFICE и организации совместной работы. Редакторы можно использовать для работы с текстовыми документами, таблицами и презентациями. Код проекта распространяется под свободной лицензией AGPLv3. Готовые сборки сформированы для Linux, Windows и macOS.

Одновременно сформирован выпуск продукта ONLYOFFICE DesktopEditors 9.3, построенного на единой кодовой базе с online-редакторами. Десктоп-редакторы оформлены в виде приложений для рабочего стола, которые написаны на JavaScript с использованием web-технологий, но объединяют в одном наборе клиентские и серверные компоненты, оформленные для самодостаточного использования на локальной системе пользователя, без обращения к внешнему сервису. Для совместной работы на своих мощностях также можно использовать платформу Nextcloud Hub, в которой обеспечена полная интеграция с ONLYOFFICE. В ONLYOFFICE заявлена полная совместимость с форматами MS Office и OpenDocument. Среди поддерживаемых форматов: DOC, DOCX, ODT, RTF, TXT, PDF, HTML, EPUB, XPS, DjVu, XLS, XLSX, ODS, CSV, PPT, PPTX, ODP. Предусмотрена возможность расширения функциональности редакторов через плагины, например, доступны плагины для создания шаблонов и добавления видео с YouTube. Готовые сборки сформированы для Windows и Linux (deb- и rpm-пакеты).

| ||

|

Обсуждение (76 +9) |

Тип: Программы |

| ||

| · | 25.02.2026 | Серия новых уязвимостей в telnetd, позволяющих получить root-привилегии в системе (100 +32) |

|

Следом за выявленной в конце января уязвимостью, позволявшей подключиться под пользователем root без проверки пароля, в сервере telnetd из набора GNU InetUtils выявлено несколько способов повышения своих привилегий, ставших следствием неполного устранения уязвимости в 1999 году (CVE-1999-0073).

Уязвимости вызваны наличием в telnetd возможности передачи клиентом переменных окружения на сервер при помощи опции ENVIRON. Подобные переменные окружения выставляются и обрабатываются в контексте процесса telnetd и передаются в запущенные им дочерние процессы, включая запускаемый с правами root процесс /bin/login. Уязвимость CVE-1999-0073 позволяла telnet-клиенту передать переменную окружения LD_LIBRARY_PATH, выставление которой приводит к загрузке указанной пользователем разделяемой библиотеки при запуске процесса login. При возможности загрузки файлов в систему, поддерживающую подключение по протоколу telnet, атакующий может загрузить специально оформленную библиотеку и организовать её загрузку с правами root. В telnetd из набора GNU InetUtils уязвимость была устранена путём запрета опасных переменных окружения через фильтрацию по маскам "LD_", "LIBPATH", "ENV", "IFS" и "_RLD_". При этом незаблокированной оказалась переменная окружения "CREDENTIALS_DIRECTORY", обрабатываемая при запуске /usr/bin/login. При помощи данной переменной окружения пользователь мог изменить каталог с настройками учётных данных и разместить в новом каталоге файл login.noauth со значением "yes", активирующим вход без пароля (аналог передачи процессу login флага "-f"). Настройка действует для всех пользователей, включая root. Атака сводится к созданию непривилегированным пользователем подкаталога в своём домашнем каталоге, загрузки в него файла login.noauth и попытки входа с выставлением переменной окружения "CREDENTIALS_DIRECTORY=созданный каталог" и передачей переменной окружения "USER=root" (в telnet имеется режим автоматического подключения, в котором имя пользователя берётся не из командной строки, а передаётся через переменную окружения USER). Пример эксплоита. Следом выявлен ещё один способ получения root-доступа через telnetd, связанный с манипуляцией переменными окружения OUTPUT_CHARSET и LANGUAGE, обрабатываемыми библиотекой GNU gettext, и переменной окружения GCONV_PATH, используемой в glibc. Через выставление переменных окружения OUTPUT_CHARSET и LANGUAGE атакующий может активировать в gettext функциональность преобразования кодировки символов, вызывающей функцию iconv_open(). В свою очередь, при выполнении функции iconv_open() при загрузке конфигурационного файла gconv-modules, путь вычисляется с учётом переменной окружения GCONV_PATH. Через подстановку файла gconv-modules можно организовать загрузку собственной разделяемой библиотеки во время вывода локализированной строки процессом login. CVE-идентификаторы отмеченным уязвимостям пока не присвоены. В качестве метода защиты рассматривается задействование белого списка допустимых значений ("TERM", "DISPLAY", "USER", "LOGNAME" и "POSIXLY_CORRECT") с блокированием всех остальных переменных окружения, по аналогии с тем как осуществляется работа с переменными окружения в OpenSSH. Уязвимости подтверждены в пакете GNU InetUtils, реализация сервера telnetd из которого поставляется в Debian, Ubuntu и производных дистрибутивах. Исправления для GNU InetUtils пока отсутствуют. В Rocky Linux 9 поставляется не подверженный уязвимости модифицированный telnetd, в котором вместо фильтрации опасных переменных окружения включена проверка по белому списку. Фильтрация по белому списку также реализована в telnetd из состава FreeBSD. В OpenBSD telnetd исключён из системы в 2005 году. Дополнение: Назначен идентификатор уязвимости - CVE-2026-28372.

| ||

|

Обсуждение (100 +32) |

Тип: Проблемы безопасности |

| ||

| · | 25.02.2026 | Решено возобновить разработку LibreOffice Online, серверной версии для Web (74 +19) |

|

Совет директоров организации The Document Foundation, курирующей офисный пакет LibreOffice, утвердил возобновление разработки проекта LibreOffice Online, позволяющего организовать удалённую работу с офисным пакетом через Web. LibreOffice Online имеет клиент-серверную архитектуру и может применяться в качестве альтернативы таким сервисам, как Google Docs и Office 365 - на сервере выполняется LibreOffice Core, отвечающий за компоновку и отрисовку документов, электронных таблиц и презентаций, а отрисовка интерфейса осуществляется во фронтэнде, работающем на стороне браузера.

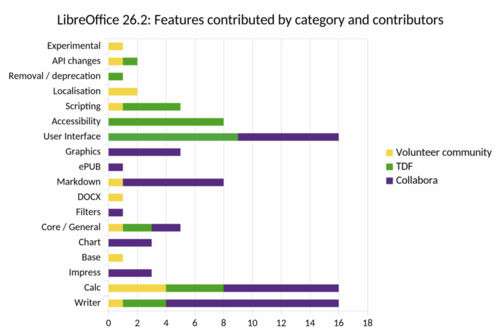

Разработка LibreOffice Online в организации The Document Foundation была официально заморожена в 2022 году, но внесение изменений в репозиторий прекратилось в 2020 году после трансформации проекта в Collabora Online. В 2020 году компания Collabora, вносившая основной вклад в разработку LibreOffice Online, создала форк и продолжила разработку в своём репозитории под брендом Collabora Online. Collabora Online продолжил развиваться как открытый проект, а для быстрого развёртывания на своих серверах предлагалась готовая платформа CODE (Collabora Online Development Edition). Утверждается, что при принятии решения о заморозке LibreOffice Online в 2022 году прежние члены совета директоров проголосовали в условиях конфликта интересов. Нынешний совет директоров организации The Document Foundation признал, что ситуация изменилась и отменил решение о заморозке. Репозиторий LibreOffice Online планируют открыть для принятия изменений от сообщества, но снабдить предупреждением о его состоянии, которое будет оставаться до подтверждения безопасности и готовности к использованию. Майкл Микс (Michael Meeks), работающий в Collabora и входящий в управляющий совет организации The Document Foundation, отметил, что домыслы об ограничении загрузок Collabora Online безосновательны - пакет остаётся доступен для бесплатной загрузки всем желающим, а разработка всей кодовой базы продолжает вестись в общедоступном репозитории при участии большой команды добровольцев из сообщества. В момент форка, созданного для решения вопросов с брендингом и маркетингом, не только сотрудники Collabora, но и все разработчики LibreOffice Online из сообщества переключились на новый репозиторий. После создания форка за два года не нашлось желающих продолжить сопровождение старого репозитория LibreOffice Online, поэтому он и был заморожен. Образованное вокруг Collabora Online сообщество функционирует в стиле Fedora и openSUSE, процессы открыты и прозрачны, а вклад сторонних участников ценится. Организация The Document Foundation со своей стороны пытается установить контроль над продуктом через свой бренд и самостоятельно решать куда направлять заинтересованных пользователей. Подобное уже было до создания форка - на странице LibreOffice Online вместо Collabora продвигались продукты других компаний, которые почти ничего не вносили в разработку. Возобновление разработки старой кодовой базы LibreOffice Online рассматривается Майклом как бессмысленный шаг, так как основная разработка уже давно ведётся в репозитории Collabora Online и маловероятно, что имеющиеся участники переключатся на репозиторий LibreOffice Online. Воссоздание репозитория LibreOffice Online как форка нынешнего репозитория Collabora Online с ребрендингом всей работы Collabora воспринимается как вандализм по отношению к проекту, который может привести к серьёзным негативным последствиям как для LibreOffice, так и для Collabora. Майкл предлагает сохранить установившийся пять лет назад статус кво, при котором признание заслуг разумно распределяется между двумя проектами. Специфичный для Collabora Online код на 95% состоит из вклада в разработку Collabora и партнёров данной компании. В 2025 году сотрудниками Collabora было внесено 45% от всех изменений в LibreOffice. При подготовке выпуска LibreOffice 26.2 поддержка формата Markdown, большинство изменений в Writer, Chart и Impress, а также половина изменений в пользовательском интерфейсе и Calc было подготовлено Collabora, при этом в отличие от прошлых пресс-релизов в этом году организация The Document Foundation даже не упомянула Collabora в анонсе LibreOffice 26.2.

| ||

|

Обсуждение (74 +19) |

Тип: К сведению |

Интересно

| ||

| · | 24.02.2026 | Релиз Firefox 148 с настройкой для отключения AI (181 +45) |

|

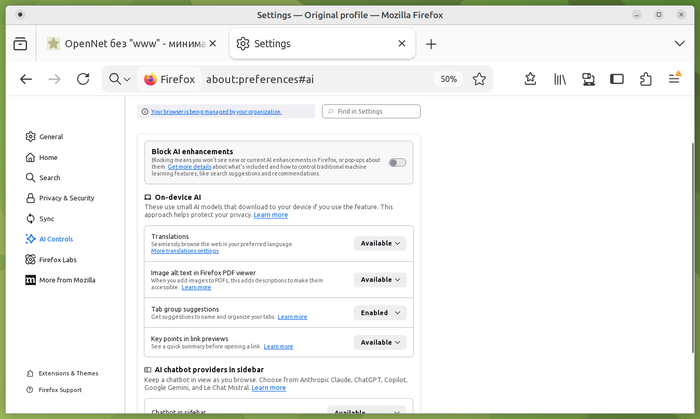

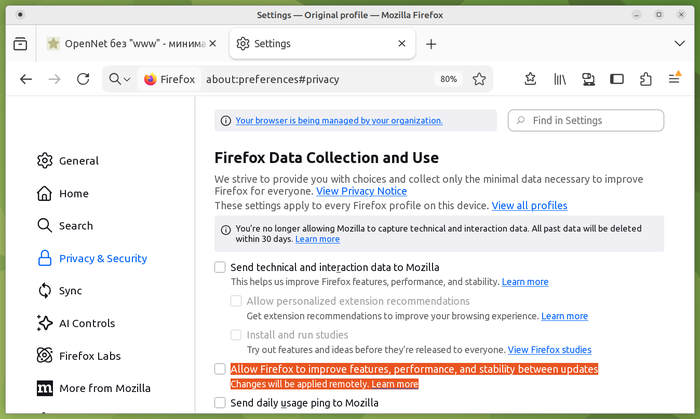

Состоялся релиз web-браузера Firefox 148 и сформированы обновления прошлых веток с длительным сроком поддержки - 140.8.0 и 115.33.0 (последний в серии 115.x). На стадию бета-тестирования переведена ветка Firefox 149, релиз которой намечен на 24 марта.

Основные новшества в Firefox 148 (1, 2, 3):

Кроме новшеств и исправления ошибок в Firefox 148 устранено 60 уязвимостей (в 6 раз больше, чем в прошлом выпуске). 48 уязвимостей вызваны проблемами работы с памятью, такими как переполнения буферов и обращение к уже освобождённым областям памяти. Потенциально данные проблемы способны привести к выполнению кода злоумышленника при открытии специально оформленных страниц. 5 уязвимостей позволяют обойти sandbox-изоляцию из-за некорректной проверки границ и целочисленного переполнения в компоненте для работы с графикой.

| ||

|

Обсуждение (181 +45) |

Тип: Программы |

| ||

| · | 24.02.2026 | Выпуск Nextcloud Hub 26 Winter, платформы для организации совместной работы (46 +15) |

|

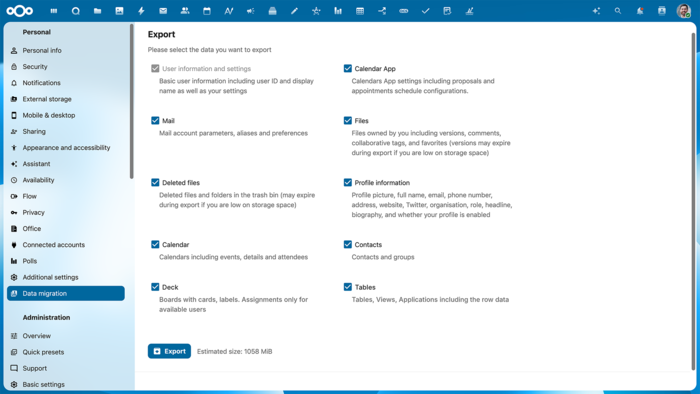

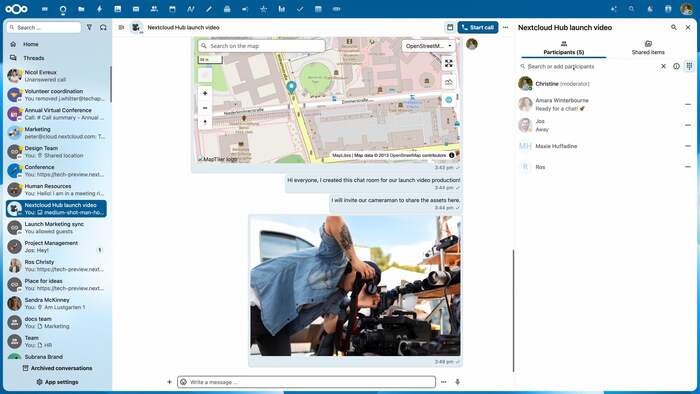

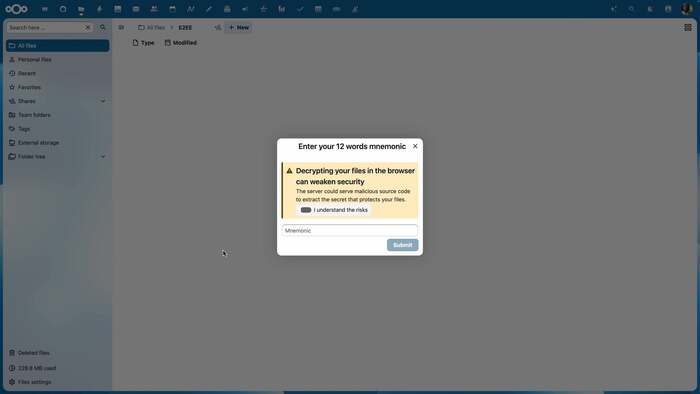

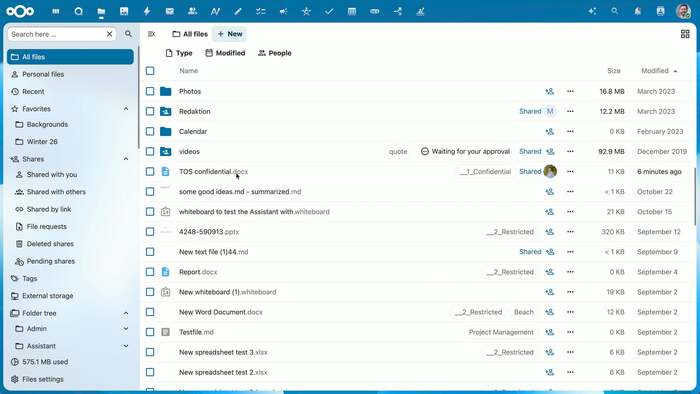

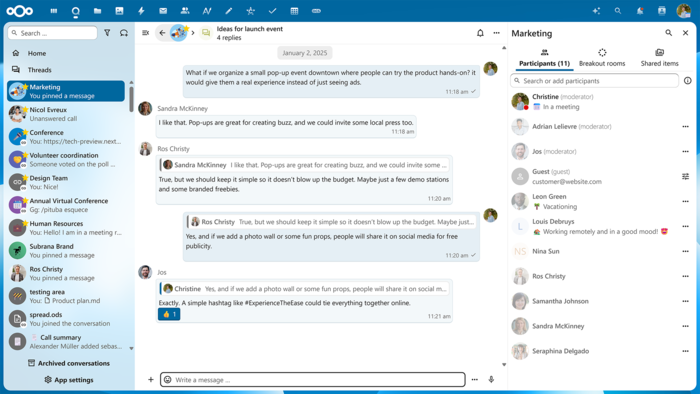

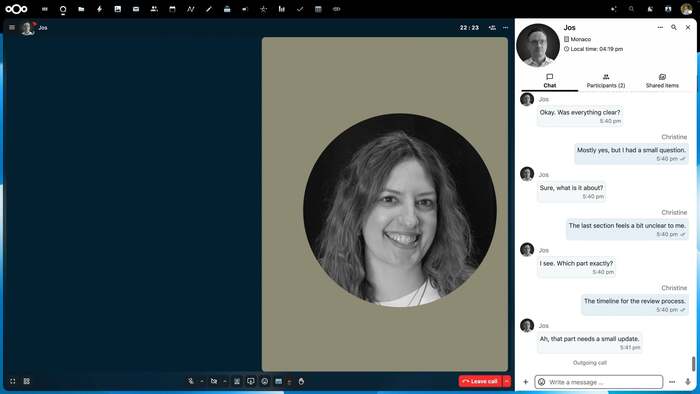

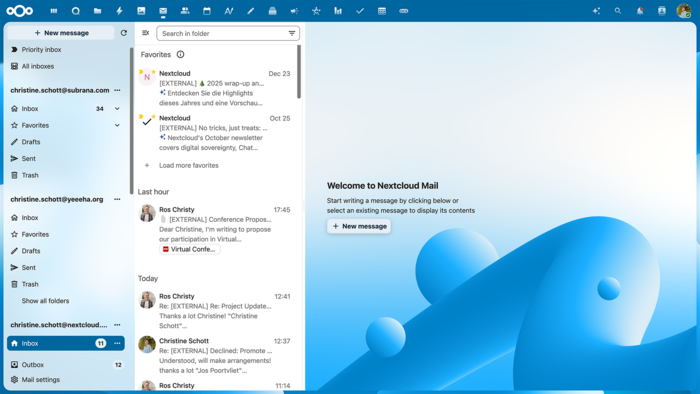

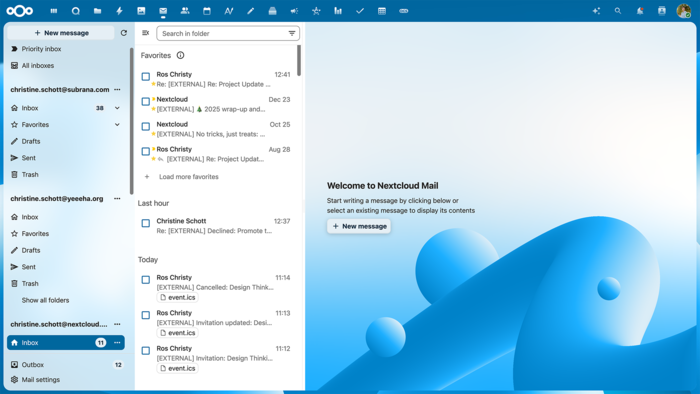

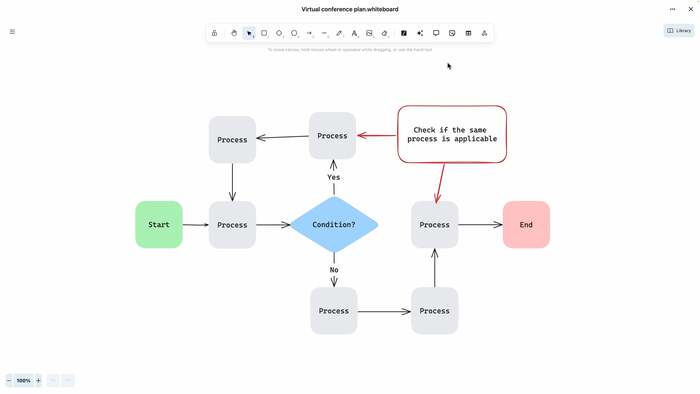

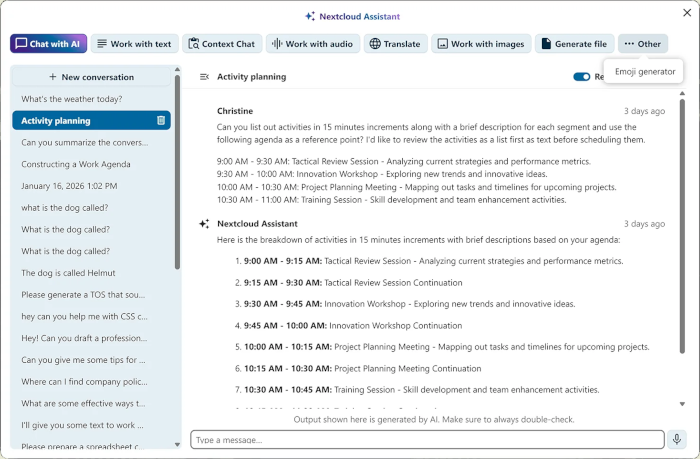

Представлен выпуск платформы Nextcloud Hub 26 Winter, предоставляющей самодостаточное решение для организации совместной работы сотрудников предприятий и команд, развивающих различные проекты. Одновременно опубликована лежащая в основе Nextcloud Hub облачная платформа Nextcloud 33, позволяющая развернуть облачное хранилище с поддержкой синхронизации и обмена данными, предоставляющее возможность просмотра и редактирования данных с любого устройства в любой точке сети (загрузки списка участников в формате CSV, создания, импорта и экспорта опросов. при помощи web-интерфейса или WebDAV). Сервер Nextcloud можно развернуть на любом хостинге, поддерживающем выполнение PHP-скриптов и предоставляющем доступ к SQLite, MariaDB/MySQL или PostgreSQL. Исходные тексты Nextcloud распространяются под лицензией AGPL.

По решаемым задачам Nextcloud Hub напоминает Google Docs и Microsoft 365, но позволяет развернуть полностью контролируемую инфраструктуру совместной работы, функционирующую на своих серверах и не привязанную к внешним облачным сервисам. Nextcloud Hub объединяет в единую среду несколько открытых приложений-надстроек над облачной платформой Nextcloud, позволяющих совместно работать с офисными документами, файлами и информацией для планирования задач и мероприятий. Платформа также включает надстройки для доступа к электронной почте, обмена сообщениями, организации видеоконференций и чатов. Аутентификация пользователей может производиться как по локальной базе, так и через интеграцию с LDAP / Active Directory, Kerberos, IMAP и Shibboleth / SAML 2.0, в том числе с применением двухфакторной аутентификации, SSO (Single-sign-on) и привязки новых систем к учётной записи по QR-коду. Версионный контроль изменений позволяет отслеживать изменения в файлах, комментариях, правилах совместного доступа и тегах. Основные компоненты платформы Nextcloud Hub:

Ключевые новшества Nextcloud Hub 26 Winter (релизы теперь нумеруются как "год время_года"):

| ||

|

Обсуждение (46 +15) |

Тип: Программы |

| ||

| · | 23.02.2026 | Компоненты браузера Ladybird начали переписывать на Rust при помощи AI (267 –23) |

|

Андреас Клинг (Andreas Kling), основатель web-браузера Ladybird, объявил о решении задействовать язык Rust при разработке проекта и начале переписывания частей Ladybird на данном языке. В качестве эксперимента с C++ на Rust уже переписан JavaScript-движок LibJS. LibJS выбран из-за хорошего покрытия тестами, упрощающего оценку качества портирования.

Для ускорения портирования были задействованы AI-ассистенты Claude Code и OpenAI Codex, благодаря чему код удалось переписать за две недели. Перевод осуществлялся поступательно при участии разработчика, который в процессе работы отправил AI-ассистентам несколько сотен промптов, решая в какой последовательности и что портировать, а также указывая требования к результирующему коду на Rust. После получения кода в разных AI-моделях был проведено рецензирование результата и анализ кода на предмет ошибок и сомнительных решений. В итоге переписанный на Rust вариант движка успешно прошёл все 52898 тестов на совместимость с ECMAScript из набора test262 и 12461 регрессионных тестов от проекта Ladybird. Вариант на Rust продемонстрировал полное совпадение генерируемого AST и байткода с вариантом на С++, регрессий пока не выявлено. В тестах JavaScript также не было выявлено снижения производительности. Кроме того, полное совпадение показало сравнительное тестирование результатов обработки сайтов при использовании вариантов LibJS на C++ и Rust. Переписывание компонентов браузера на Rust рассматривается как второстепенный проект, который может занять много времени. Основная разработка пока продолжается на языке C++. Решения о подсистемах, которые будут переписываться на Rust, будет принимать основная команда разработчиков. Новый код на Rust будет сосуществовать с существующим кодом на C++ через явно определённые уровни интероперабельности. Примечательно, что в 2024 году разработчики Ladybird решили использовать язык программирования Swift, но столкнулись с недостаточной интероперабельностью с кодом на C++ и ограниченной поддержкой платформ, отличных от Apple. Что касается Rust, то для этого языка отмечена более зрелая экосистема для системного программирования и гарантии безопасности. Кроме того, среди разработчиков Ladybird много участников, знакомых с данным языком. В 2024 году язык Rust не был утверждён для использования в Ladybird из-за парадигмы разработки на основе владения, не совсем сочетающейся с объектно-ориентированным стилем C++. Андреас Клинг когда-то работал в компании Nokia и занимался разработкой KHTML, а затем в Apple был одним из разработчиков Safari. Изначально проект Ladybird был создан как приложение для операционной системы SerenityOS, но летом 2024 года был выделен в отдельный проект и получил пожертвование в 1 млн. долларов. Браузер написан на языке С++ и распространяется под лицензией BSD. Проектом развиваются собственный движок LibWeb, JavaScript-интерпретатор LibJS и сопутствующие библиотеки.

| ||

|

Обсуждение (267 –23) |

Тип: К сведению |

| ||

| · | 23.02.2026 | Доступен Lakka 6, дистрибутив для создания игровых консолей (33 +8) |

|

После двух лет разработки представлен релиз дистрибутива Lakka 6.1 (выпуск 6.0 был пропущен), позволяющего превратить ПК, телеприставки или одноплатные компьютеры в полноценную игровую консоль для запуска ретроигр. Проект является модификацией дистрибутива LibreELEC, изначально рассчитанного на создание домашних кинотеатров. Сборки Lakka формируются для платформ i386, x86_64 (GPU Intel, NVIDIA или AMD), Raspberry Pi, Orange Pi, Banana Pi, Odroid и т.д. Для установки достаточно записать дистрибутив на SD-карту или USB-накопитель, подключить геймпад и загрузить систему.

В основе Lakka лежит эмулятор игровых консолей RetroArch, обеспечивающий эмуляцию широкого спектра устройств и поддерживающий такие расширенные возможности, как многопользовательские игры, сохранение состояния, улучшение качества изображения старых игр при помощи шейдеров, перемотка игры назад, горячее подключение геймпадов и видео стриминг. Среди эмулируемых консолей: Atari 2600/7800/Jaguar/Lynx, Game Boy, Mega Drive, NES, Nintendo 64/DS, PCEngine, PSP, Sega 32X/CD, SuperNES и т.д. Поддерживаются геймпады от уже имеющихся игровых приставок, включая Playstation 3, Dualshock 3, 8bitdo, Nintendo Switch, XBox 1 и XBox360. В новом выпуске:

| ||

|

Обсуждение (33 +8) |

Тип: Программы |

| ||

| · | 23.02.2026 | Опубликован редактор документов LyX 2.5.0 (41 +23) |

|

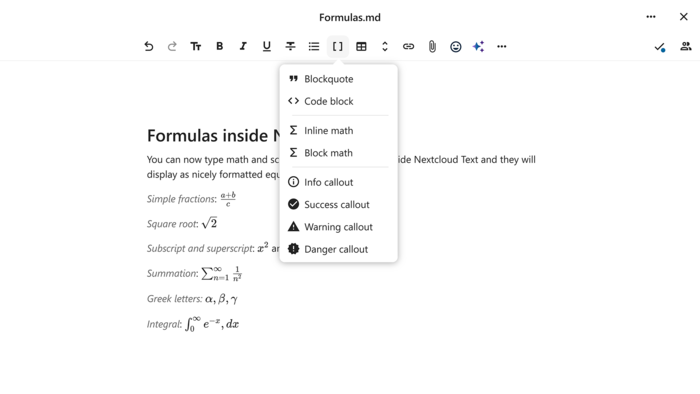

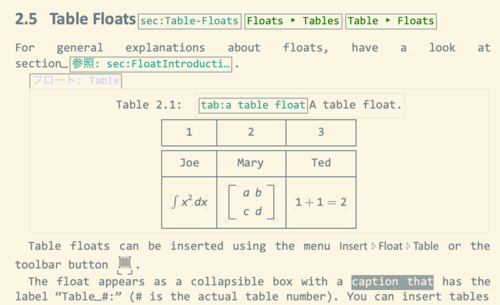

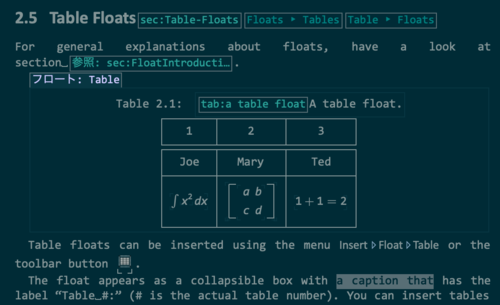

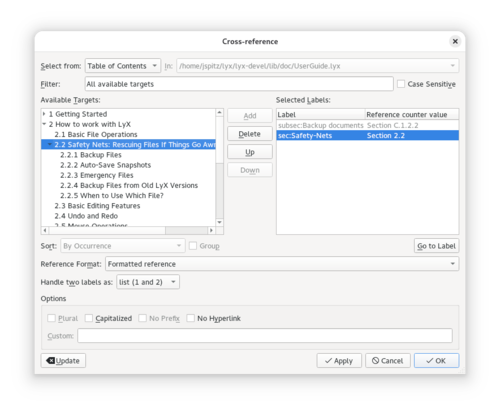

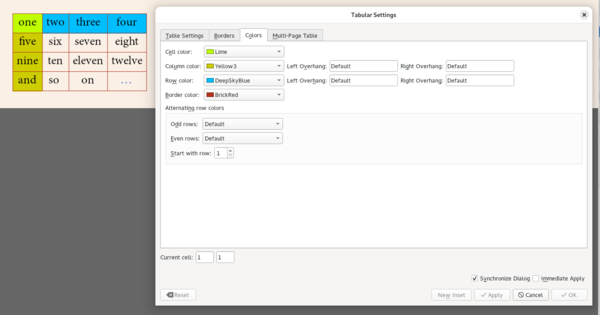

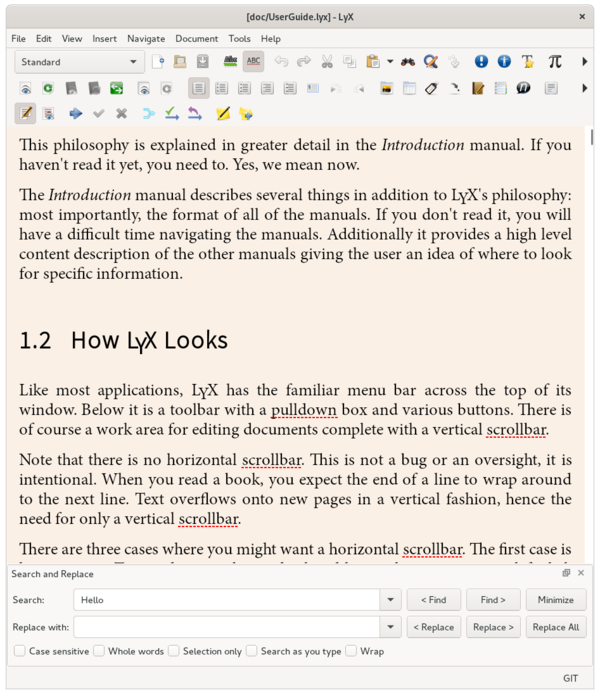

После почти двух лет разработки опубликован выпуск визуального редактора научных документов LyX 2.5.0, позволяющего создавать тексты с использованием разметки TeX/LaTeX, наглядно редактируя макет документа в WYSIWYM-представлении. Итоговый документ сохраняется в формате LaTeX, но текст может быть импортирован и экспортирован в такие форматы, как PDF, Postscript, DVI, ASCII, HTML, OpenDocument, RTF, ODF, DOC и ePub. Код проекта написан на языке C++ с использованием библиотеки Qt и распространяется под лицензией GPL. Бинарные сборки сформированы для Windows, macOS и различных дистрибутивов Linux.

Среди изменений:

| ||

|

Обсуждение (41 +23) |

Тип: Программы |

| ||

| · | 22.02.2026 | Альянс AOMedia развивает звуковой кодек OAC (Open Audio Codec), основанный на Opus (67 +15) |

|

Альянс Open Media (AOMedia), курирующий разработку форматов кодирования видео AV1/AV2, формата объёмного звука IAMF и формата изображений AVIF, приступил к разработке звукового кодека Open Audio Codec (OAC), который преподносится как продолжение развития кодека Opus, разработанного организацией Xiph.Org. В качестве эталонной реализации кодировщика и декодировщика OAC под лицензией BSD предложена библиотека liboac, созданная на основе кода библиотеки libopus.

Основным назначением OAC называется передача речи и звука поверх интернета. Кодек пригоден для применений, связанных с интерактивной передачей звука, и может использоваться в различных областях, от VoIP-телефонии и видеоконференций до игровых чатов и удалённого проведения концертов. OAC масштабируется как для сжатия потокового звука с высоким битрейтом, например, для качественной передачи стерео музыки, так и для сжатия голоса в ограниченных по пропускной способности каналах связи. Разработка пока находится на ранней альфа-стадии. Битовый поток (bitstream), формируемый библиотекой liboac, на текущем этапе разработки не следует использовать для распространения файлов OAC, так как он включает дополнительные отладочные данные и не поддерживает смену позиции в потоке (seeking). За исключением отсутствия упоминания динамической корректировки битрейта, диапазона звуковых частот и размера кадров, список возможностей OAC повторяет описание кодека Opus 1.5:

| ||

|

Обсуждение (67 +15) |

Тип: К сведению |

| ||

| · | 22.02.2026 | Отчёт о разработке KDE. Проект SonicDE продолжил развитие KDE для систем с X11 (157 +34) |

|

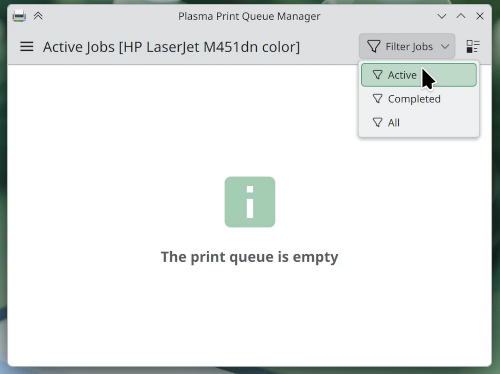

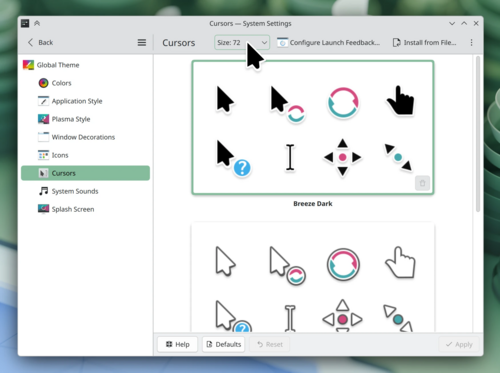

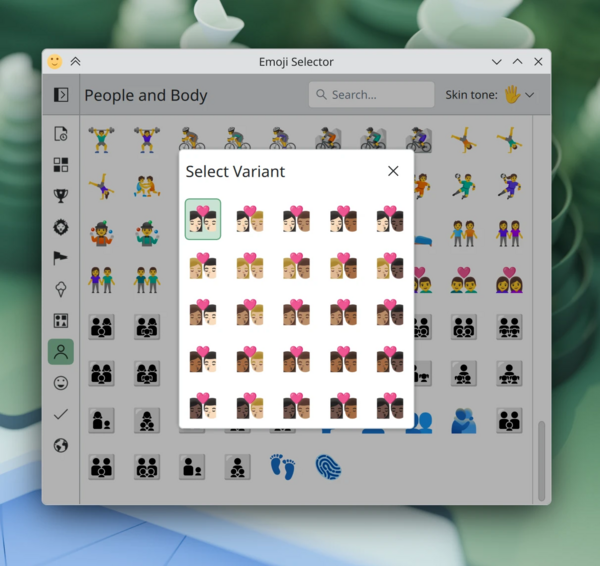

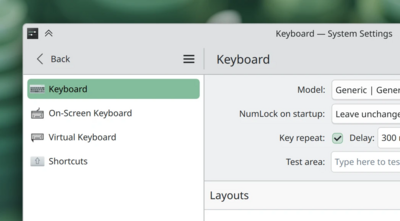

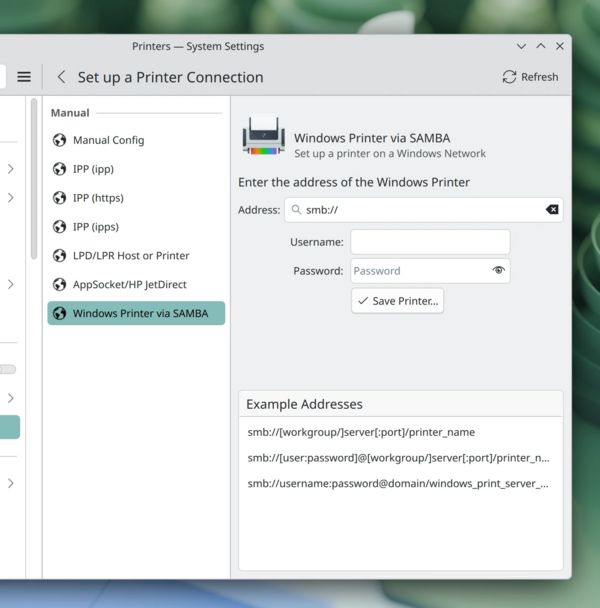

Опубликован очередной еженедельный отчёт о разработке KDE, в котором представлены изменения для ветки KDE Plasma 6.7, релиз которой ожидается в июне. В отчёте также отражены исправления, устраняющие проблемы, выявленные по горячим следам после публикации релиза Plasma 6.6.

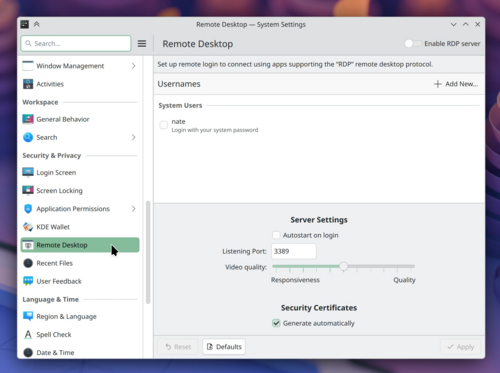

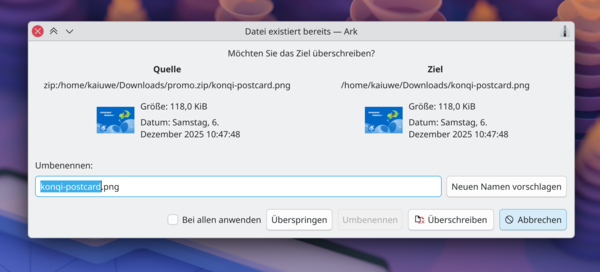

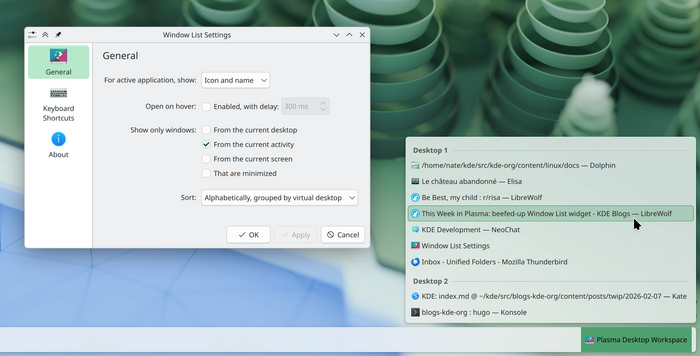

В готовящемся к публикации корректирующем релизе KDE Plasma 6.6.1 устранены аварийные завершения в KWin, возникающие при интенсивном использовании методов ввода или при выходе из ждущего режима при использовании приложений Input Leap и Deskflow. Устранено аварийное завершение Discover при попытке установить обновления. Исправлены регрессии, приводящие к появлению всплывающих окон не там где нужно и мешавшие перемещению объектов на закреплённую пиктограмму виджета Task Manager. Также решены проблемы с выравниванием элементов интерфейса, локализацией текста на кнопках, выставлением слишком низкой яркости экрана, рассинхронизацией буфера обмена при работе с удалённым рабочим столом. Повышена производительность анимации за счёт использования Wayland-протокола Presentation Time. Новшества, развиваемые для KDE Plasma 6.7:

Дополнительно можно отметить проект SonicDE (Sonic Desktop Environment), нацеленный на усовершенствование и продолжение поддержки в KDE работы с использованием протокола X11. Напомним, что ранее проект KDE принял решение прекратить поддержку протокола X11 в выпуске KDE Plasma 6.8, запланированном на начало 2027 года, и после этого позволит использовать только Wayland. Изначально проект был создан под именем KDE Lite для улучшения поддержки X11 в KWin и KDE Plasma, но был переименован после предупреждения о нарушении торговой марки KDE. В настоящее время разработчики SonicDE сосредоточены на развитии оконного менеджера sonic-win, ответвлённого от kwin-x11, а также компонентов sonic-workspace, ответвлённых от plasma-workspace и дополненных исправлениями для улучшения работы при использовании X11. Помимо этого проектом предоставляются Sonic Desktop (редакция среды рабочего стола KDE Plasma), sonic-libworkspace (библиотека для создания виджетов), Sonic Network Manager (виджет настройки сети), Sonic Audio Applet Pulse (управление звуком через PulseAudio) и Sonic Workspace Add-ons (дополнительные виджеты). Сборки пакетов с SonicDE формируются для Arch Linux (AUR), Artix Linux, FreeBSD, Gentoo, OpenMandriva и NixOS. В качестве причины ответвления компонентов KDE для X11 упоминается желание сохранить окружение, которое просто работает и продолжает поддерживать возможности, недоступные при использовании Wayland. Например, при использовании X11 доступны такие возможности, как работающая реализация выноса меню в заголовок окна (Locally Integrated Menus), инерционная прокрутка, более плавная прокрутка в LibreOffice/Qt, более надёжная работа drag&drop в Chromium, работающие в Telegram и OBS Studio глобальные горячие клавиши, восстановление окон в прошлых позициях, определение первичного экрана в играх, захват экрана в приложениях удалённого доступа, таких как TeamViewer.

| ||

|

Обсуждение (157 +34) |

Тип: К сведению |

| ||

| · | 22.02.2026 | Сопровождающие Godot перегружены из-за обилия сомнительных изменений, созданных с помощью AI (202 +36) |

|

Реми Вершельде (Rémi Verschelde), один из ключевых сопровождающих открытого игрового движка Godot и сооснователь компании W4 Games, заявил, что нарастающий поток низкокачественных pull-запросов, сгенерированных при помощи больших языковых моделей, выматывает и деморализует разработчиков Godot, занимающихся рецензированием изменений. По словам Реми, проект Godot гордится своей открытостью для новых участников и предоставляет любому пользователю возможность повлиять на развитие движка. Сопровождающие Godot тратят много времени, помогая привести pull-запросы к должному состоянию, но при текущем обилии сомнительных изменений Реми не знает, сколько ещё команда сможет выдержать.

В настоящее время в репозитории Godot на GitHub накопилось более 4600 открытых pull-запросов. Адриан де Йонг (Adriaan de Jongh), директор студии разработки игр Hidden Folks, охарактеризовал состояние с создаваемыми с участием AI мусорными pull-запросами для Godot, как полный бардак и огромную потерю времени для рецензирующих, вынужденных тратить его на разбор изменений, которые часто не имеют смысла, снабжены излишне многословными описаниями и отправляются разработчиками, не понимающими собственные патчи. C появлением AI-инструментов сопровождающие вынуждены дополнительно определять, написан ли код человеком или сгенерирован автоматически, а также разбираться, понимает ли автор код, который прислал. Также приходится разбираться, тестировали ли авторы свой код или представленные результаты тестов лишь сфабрикованы AI. Кроме того, Реми не понимает как поступать в ситуации, когда на вопрос об использовании AI авторы патчей отвечают "я использовал его только для описания, потому что плохо пишу по-английски", что не позволяет однозначно классифицировать вклад. Отмечается, что сопровождающим приходится по несколько раз в день перепроверять pull-запросы от новых участников, сомневаясь в их качестве. Единственным решением для сохранения прежнего подхода к разработке Реми считает увеличение финансирования проекта для того, чтобы платить дополнительным сопровождающим, которые будут разбирать AI-мусор. Аналогичные затруднения испытывает проект Blender, который в начале февраля приступил к разработке политики в отношении патчей, созданных с использованием AI. Ранее правила для подобных случаев приняли Linux Foundation, Fedora, GNOME, Firefox, Ghostty, Servo и LLVM. В январе GitHub начал обсуждение внедрения мер для ограничения низкокачественных pull-запросов, сгенерированных в AI-ассистентах, отправленных без ручной проверки, не соответствующих требованиям качества и создающих серьёзные трудности для сопровождающих.

| ||

| Следующая страница (раньше) >> | ||