|

Игорь Павлов опубликовал новую версию архиватора 7-Zip 26.00. Проектом развивается собственный формат архивов 7z, базирующийся на алгоритмах сжатия LZMA и LZMA2. Дополнительно поддерживается упаковка и распаковка архивов в форматах XZ, BZIP2, GZIP, TAR, ZIP и WIM, а также

распаковка более 30 форматов архивов, пакетов, образов виртуальных машин и файловых систем (ISO, NTFS, EXT*, UDF, UEFI, VDI, VHD, VMDK, CAB, RPM, SquashFS, QCOW2 и т.п.). Для форматов ZIP и GZIP обеспечен на 2-10% более высокий уровень сжатия по сравнению с PKZip и WinZip. Код проекта написан на языке C++ и распространяется под лицензией LGPL. Для загрузки доступны готовые сборки для Windows, macOS и Linux (i686, x86-64, ARM, ARM64).

В новой версии улучшен код для поддержки форматов ZIP, CPIO, RAR, UFD, QCOW и Compound. В 7-Zip File Manager улучшен порядок сортировки списка файлов (имя файла теперь используется в роли вторичного ключа при сортировке). Расширен инструментарий для тестирования производительности, который теперь поддерживает системы, имеющие более 64 потоков в CPU. Налажена распаковка TAR-архивов, содержащих файлы с пустотами.

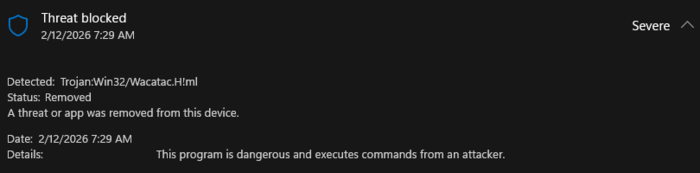

После публикации релиза пользователи обратили внимание, что штатный антивирусный пакет ОС Windows помечает установочный файл как вредоносный. Данное поведение оказалось ложным срабатыванием и компания Microsoft в течении дня опубликовала обновление антивирусных баз, после чего Windows Defender перестал выдавать предупреждение (обновление баз для Windows Defender можно установить, запустив команду Update-MpSignature).

Помимо этого зафиксировано создание злоумышленниками сайта 7zip.com, оформление которого повторяло официальный сайт проекта 7-zip.org, но для загрузки предлагался изменённый инсталлятор 7zipInstall.exe, содержащий вредоносный код. Изменённый инсталлятор был подписан сертификатом, выданным компании Jozeal Network Technology. При запросе по ключу 7zip сайт 7zip.com выводился на 4 месте в поисковой выдаче Google с заголовком "Secure and Fast Download for Windows - Get 7-Zip". Сайт также рекламировался через размещение в YouTube видеороликов с инструкциями по установке 7-zip.

Прикреплённое вредоносное ПО устанавливало в систему пользователя компоненты, позволяющие использовать компьютер в качестве прокси для заметания следов при проведении атак, обхода блокировок, организации загрузки вредоносного ПО и отправки обнаруженных вредоносным ПО учётных данных. Вредоносный инсталлятор поставлялся для платформы Windows и после запуска размещал компоненты в каталог "C:\Windows\SysWOW64\hero\", настраивал автозапуск входящих в комплект файлов uphero.exe (загрузчик обновлений) и hero.exe (прокси), а также через запуск утилиты netsh добавлял в межсетевой экран правила для разрешения указанным исполняемым файлам установки и приёма сетевых соединений.

|