| · | 29.12 | Восьмой экспериментальный выпуск среды рабочего стола Orbitiny (3) |

|

Опубликован восьмой выпуск среды рабочего стола Orbitiny Desktop, написанной с нуля с использованием фреймворка Qt. Проект пытается совместить некоторые инновационные идеи, которые раньше не встречались в пользовательских окружениях, с традиционными элементами, такими как панель с поддержкой плагинов, меню приложений и рабочий стол, на котором можно размещать ярлыки. Работа пока сосредоточена на запуск в окружениях на базе X-сервера, но в будущем не исключается добавление поддержки Wayland. Код написан на языке C++ и распространяется под лицензией GPL.

Из специфичных для Orbitiny возможностей отмечается: вызов действий через экранные жесты (очерчивание мышью определённого контура на пустой области рабочего стола); метки на пиктограммах (показываются для новых, изменённых, пустых или перемещённых через буфер обмена файлов, а также пустых каталогов); возможность вставки файла одновременно в несколько выбранных каталогов; поддержка размещения содержимого рабочего стола в любом каталоге (не только в $HOME/Desktop); использование отдельных десктоп-каталогов для каждого виртуального рабочего стола и монитора. Список типовых возможностей Orbitiny можно посмотреть в прошлом анонсе.  Отмечается, что по числу изменений новый выпуск стал крупнейшим в истории проекта. Среди изменений:

| ||

|

Обсуждение (3) |

Тип: Программы |

| ||

| · | 28.12 | Уязвимости в GnuPG, позволяющие обойти верификацию и выполнить свой код (137 +13) |

|

На проходящей в Германии конференции 39C3 (Chaos Communication Congress) раскрыты детали о 12 ранее неизвестных и остающихся неисправленными (0-day) уязвимостях в инструментарии GnuPG (GNU Privacy Guard), предоставляющем совместимые со стандартами OpenPGP и S/MIME утилиты для шифрования данных, работы с электронными подписями, управления ключами и доступа к публичным хранилищам ключей. Наиболее опасные уязвимости позволяют обойти проверку по цифровой подписи и добиться выполнения кода при обработке шифрованных данных в ASCII-представлении (ASCII Armor). Рабочие прототипы эксплоитов и патчи обещают опубликовать позднее. CVE-идентификаторы пока не присвоены.

Уязвимости вызваны ошибками в коде для обработки данных и разбора форматов, и не связаны с брешами в криптоалгоритмах. Например, ошибка в парсере приводит к сбою при определении фактически подписанных данных и создаёт условия при которых проверяемые данные могут не совпадать с подписанными данными, что позволяет атакующему подменить открытый текст без доступа к приватному ключу. Выявленные проблемы:

Дополнительно выявлены две уязвимости в minisign, упрощённом инструментарии для создания и проверки по цифровым подписям. Обе уязвимости (1, 2) позволяют использовать управляющие последовательности терминала ("\e[1E") или спецсимволы ("\r") в поле с комментарием для модификации вывода программы, например, для замены информации о результате верификации.

| ||

|

Обсуждение (137 +13) |

Тип: Проблемы безопасности |

| ||

| · | 27.12 | Статистика по языкам программирования, используемым в экосистеме GNOME (58 +4) |

Опубликована статистика о языках программирования, задействованных в GNOME и приложениях для GNOME. Всего проект насчитывает 6.7 млн строк кода, из которых 1.6 млн приходится на приложения, а 5.1 млн на библиотеки и базовые компоненты GNOME.

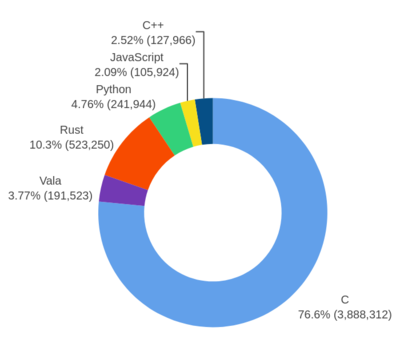

Распределение языков программирования, используемых в библиотеках и компонентах GNOME:

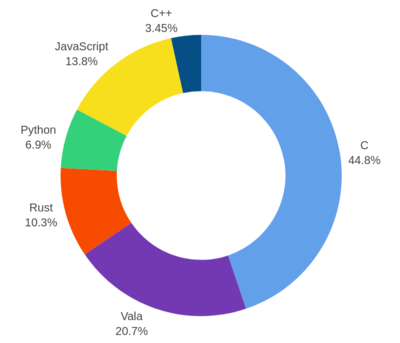

Распределение языков программирования в базовых приложениях для GNOME: 44.8% кода написано на Си, 20.7% на Vala, 10.3% на Rust, 6.9% на Python, 13.8% на JavaScript и 3.45% на C++.

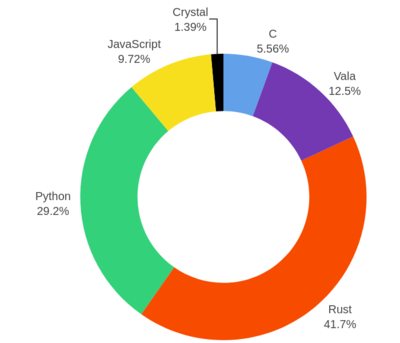

При рассмотрении сторонних программ, размещённых в каталоге GNOME Circle, большая часть кода (41.7%) написана на Rust, на втором месте (29.2%) - Python, а на третьем (13%) - Vala. На Си написано 6% программ, JavaScript - 10%, Crystal - 1%.

Наиболее популярные программы из каталога GNOME Circle (по числу установок последнего обновления): Blanket, Eyedropper, Newsflash, Fragments и Shortwav.

| ||

|

Обсуждение (58 +4) |

Тип: Обобщение |

| ||

| · | 27.12 | Разработчики ОС QNX представили QNX Developer Desktop на основе Xfce и Wayland (102 +14) |

|

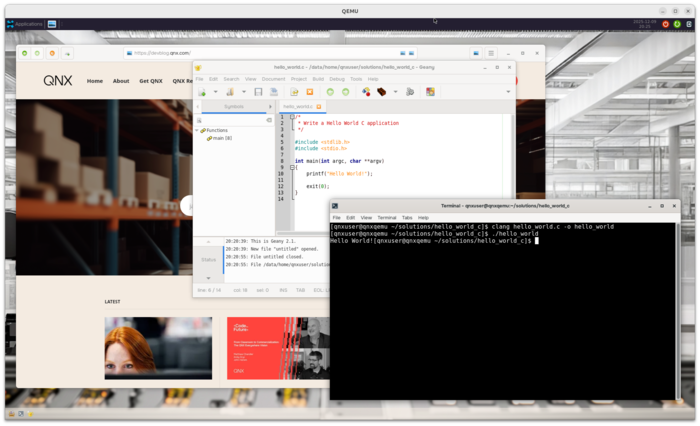

Представлен предварительный выпуск графической среды разработки QNX Developer Desktop, запускаемой в операционной системе QNX 8.0 и поддерживающей сборку программ для QNX без кросс-компиляции. Предполагается, что QNX Developer Desktop упростит работу новых разработчиков, занимающихся сборкой приложений для QNX, а также портированием программ и библиотек из Linux.

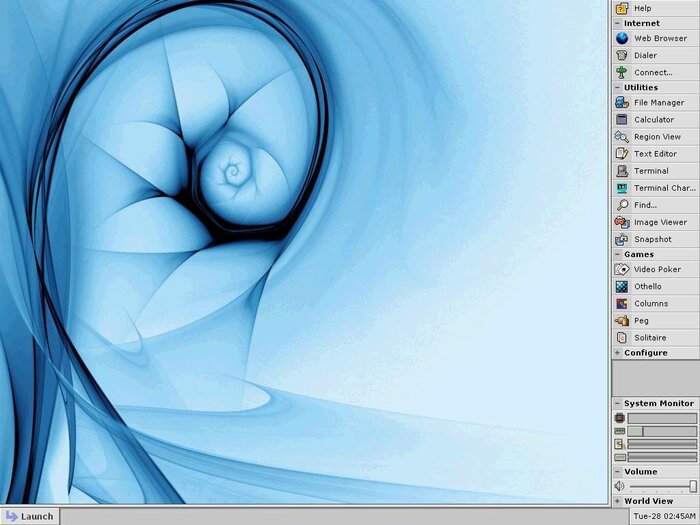

Пользовательское окружение построено на базе кастомизированной среды рабочего стола Xfce, работающей с использованием протокола Wayland. В состав входят средства разработки (clang, gcc, clang++, Python, make, cmake, git и т.п.), web-браузер, эмулятор терминала, порты многих интегрированных сред разработки и редакторов кода (Geany, Emacs, Neovim, vim), файловый менеджер Thunar и примеры кода на языках C, C++ и Python.  QNX Developer Desktop поставляется в самодостаточном системном образе, включающем инструменты для сборки программ для QNX 8.0 и коллекцию портированных открытых пакетов. Системный образ, пригодный для запуска в Linux-системах при помощи QEMU, доступен для бесплатной загрузки под именем "QNX SDP 8.0 Quick Start Target Image for QEMU" в приложении "QNX Software Center". Ранее в QNX развивалась собственная среда рабочего стола Photon microGUI, которая в QNX 7 была заменена на графический фреймворк QNX Screen, ориентированный на создание предметно-ориентированных интерфейсов и не предоставляющий отдельную среду рабочего стола.

| ||

|

Обсуждение (102 +14) |

Тип: Программы |

| ||

| · | 27.12 | GitHub заблокировал репозиторий Rockchip после жалобы о перелицензировании кода FFmpeg (209 +62) |

|

GitHub заблокировал официальный репозиторий китайской компании Rockchip, в котором развивался модуль MPP (Media Process Platform) с прослойкой для доступа к возможностям ускорения обработки видео и изображений на чипах Rockchip. Блокировка произведена на основании действующего в США Закона об авторском праве в цифровую эпоху (DMCA) после жалобы от разработчиков проекта FFmpeg.

В феврале 2024 года разработчики FFmpeg выявили использование в коде модуля av1d_cbs из состава MPP нескольких тысяч строк кода, напрямую перенесённых из развиваемого проектом FFmpeg декодировщика H.265, входящего в состав библиотеки libavcodec. Код был перенесён со сменой лицензии с LGPLv2.1 на Apache 2.0, что недопустимо из-за их несовместимости. Представитель компании Rockchip признал проблему, извинился за то, что не разобрался в несовместимости лицензий LGPL и Apache, и пообещал устранить нарушение и заменить код в грядущем обновлении. С того момента прошло почти два года, но обещание о замене кода так и не было выполнено. Более того, дополнительный анализ показал, что похожим образом из libavcodec перенесён код ещё в 10 файлов MPP - av1d_codec.h, av1d_parser2_syntax.c, h265d_codec.h, h265d_parser.c, h265d_ps.c, vp9d_codec.h, vp9d_parser.c, vp9data.h, vpx_rac.c, vpx_rac.h. Структура кода, имена идентификаторов и комментарии в указанных файлах идентичны коду из FFmpeg, за исключением закомментированных обращений к внутренним функциям FFmpeg. При этом при переносе кода указана другая лицензия (Apache 2.0), удалено примечание об авторских правах и заменена информация об авторах. Представители FFmpeg устали ждать обещанного устранения нарушений и отправили в GitHub DMCA-жалобу с информацией о нарушении, после которой GitHub заблокировал репозиторий. В качестве мер по устранению нарушений предлагается удалить из файлов с кодом ложные заявления об авторстве Rockchip, восстановить исходное примечание об авторстве FFmpeg и перейти на распространение кода под лицензией, совместимой с LGPLv2.1.

| ||

|

Обсуждение (209 +62) |

Тип: К сведению |

Интересно

| ||

| · | 27.12 | Выпуск PorteuX 2.5, дистрибутива на основе Slackware (48 +10) |

|

Доступен выпуск дистрибутива PorteuX 2.5, основанного на Slackware и развиваемого под впечатлением от проектов Slax и Porteus. Из особенностей

PorteuX отмечается наличие преднастроенных окружений на базе рабочих столов Cinnamon, COSMIC, GNOME, KDE, LXDE, LXQt, MATE и Xfce, включение аппаратного ускорения обработки мультимедийных файлов на GPU Intel, AMD и NVIDIA, загрузка в Live-режиме за 3 секунды, системный образ в режиме только для чтения с доустановкой приложений из каталога PorteuX App Store, поддержка отката установки обновлений, режим загрузки в ОЗУ (copy2ram) и возможность загрузки по сети. Проектом сформировано 8 сборок, размером около 600 Mb (сборка с KDE - 656 Mb, с Xfce - 543 Mb, c GNOME - 576 Mb).

Ключевые изменения:

| ||

| · | 26.12 | Обновление редактора векторной графики Inkscape 1.4.3 (60 +23) |

|

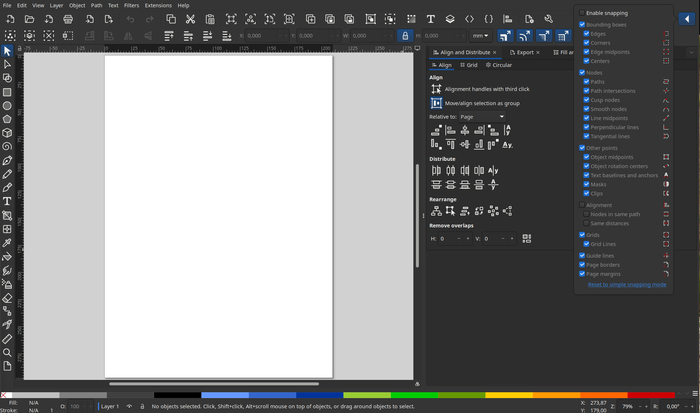

Доступно обновление свободного векторного графического редактора Inkscape 1.4.3. Редактор предоставляет гибкие инструменты для рисования и обеспечивает поддержку чтения и сохранения изображений в форматах SVG, OpenDocument Drawing, DXF, WMF, EMF, sk1, PDF, EPS, PostScript и PNG. Готовые сборки Inkscape подготовлены для Linux (AppImage, ожидается публикация Snap и Flatpak), macOS и Windows.

В новой версии исправлено 124 ошибки. 24 исправленных проблемы приводили к аварийному завершению или зависанию, в основном при открытии некоторых файлов или экспорте определённых объектов. Улучшен импорт файлов в формате PDF. Налажен экспорт изображений в формате JPEG на платформе Windows. Решены проблемы с отображением в интерфейсе прямоугольных заполнителей вместо некоторых букв на платформе macOS.

| ||

|

Обсуждение (60 +23) |

Тип: Программы |

| ||

| · | 26.12 | Релиз программы для шифрования текста и файлов Stirlitz (186 –3) |

|

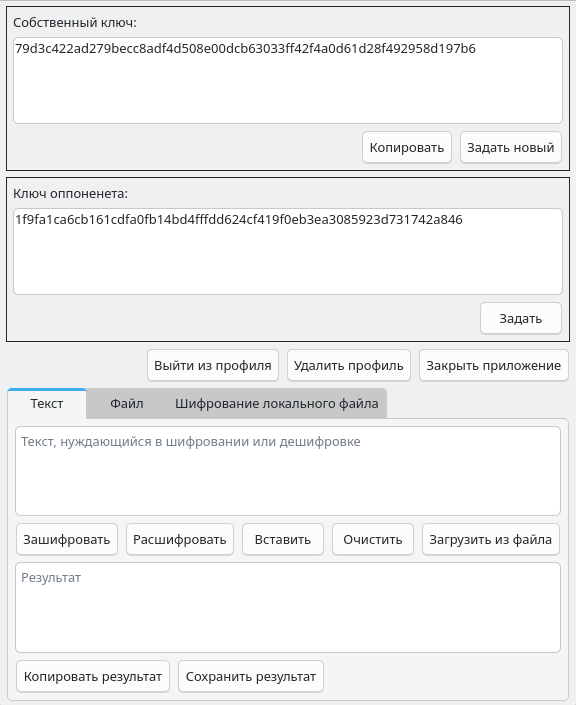

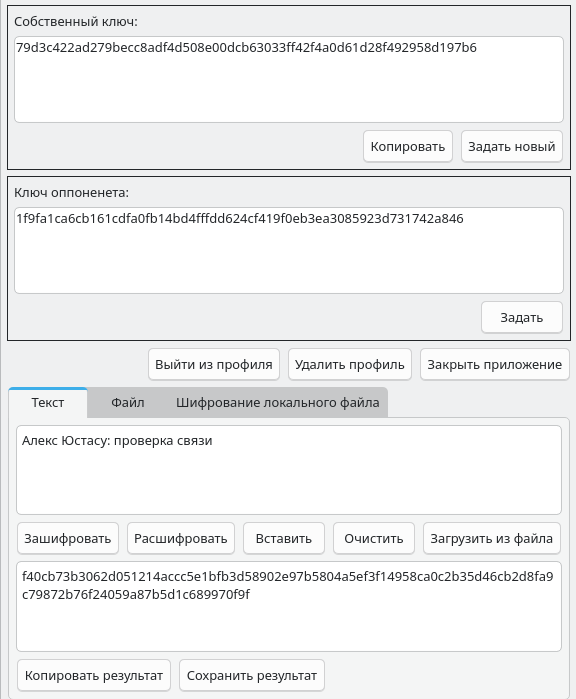

Состоялся релиз программы для шифрования текста и файлов Stirlitz. Программа написана на языке С++ и распространяется под лицензией GPLv3. Приложение адаптировано для работы в операционных системах семейства Linux, Windows и Android. Для пользователей Arch Linux в AUR доступен сценарий сборки пакета. Для пользователей Windows доступен экспериментальный инсталлятор. Для пользователей Android доступен экспериментальный пакет в формате apk.

Основные возможности программы:

| ||

| · | 26.12 | Проект Phoenix развивает современный X-сервер, написанный на языке Zig (232 +41) |

|

В рамках проекта Phoenix предпринята попытка создания с нуля нового X-сервера, не использующего наработки X.org Server и нацеленного на создание современной альтернативы, расширяющей протокол X11 и предоставляющей возможности для совместимости с Wayland. На текущем этапе развития Phoenix пока не готов к повседневному использованию, но уже позволяет организовать работу с простыми приложениями, использующими для вывода графики GLX, EGL или Vulkan, при вложенном запуске Phoenix поверх существующего X-сервера. Код написан на языке Zig и распространяется под лицензией GPLv3.

В Phoenix не намерены реализовывать всю функциональность протокола X11, доступную в X.org Server, и поддерживать устаревшее оборудование. Например, вместо полной поддержки элементов протокола X11 для работы со шрифтами планируют добавить только базовые операции, востребованные в реальных приложениях. Вместо поддержки классических X.Org-видеодрайверов, для вывода графики используются Linux DRM (Direct Rendering Manager) и Mesa GBM (Generic Buffer Management). Предполагается, что урезание функциональности не скажется на возможности запуска находящихся в обиходе приложений, даже тех, что используют GTK2. Подобный подход позволит существенно упростить реализацию, сохранив совместимость с программами, выпущенными в течение последних 20 лет, а также обеспечить работу на оборудовании, не старше 15-20 лет. При этом в протокол X11 планируют добавить новые расширения, учитывающие современные тенденции, такие как поддержка HDR, корректная поддержка многомониторных конфигураций (раздельные фреймбуферы для каждого монитора), возможность указания DPI в привязке к мониторам, адаптивное изменение частоты обновления монитора (VRR), защиту от появления разрывов при выводе (tearing). В Phoenix также изменено поведение при обработке строк - по умолчанию используется UTF-8, а ISO Latin-1 применяется только при явном указании данной кодировки. Для повышения безопасности приложения в Phoenix по умолчанию изолируются друг от друга и могут взаимодействовать и получать доступ к чужим окнам или событиям ввода только после явного подтверждения полномочий через специальный диалог или предоставлении прав при запуске. Для сохранения совместимости со старыми X11-клиентами, вместо вывода ошибок в случае отсутствия должных полномочий будут передаваться пустые данные. Глобальные комбинации клавиш будут работать только при удержании клавиши модификатора или предоставления отдельных прав доступа. Для запуска приложений, поддерживающих только Wayland, планируют реализовать встроенную поддержку данного протокола или задействовать внешние прослойки, такие как 12to11.

| ||

|

Обсуждение (232 +41) |

Тип: Программы |

| ||

| · | 26.12 | Линус Торвальдс раскритиковал связанное с GPL разбирательство между SFС и Vizio (125 +21) |

|

Окружной суд штата Калифорния вынес предварительное решение в инициированном правозащитной организацией Software Freedom Conservancy (SFC) судебном разбирательстве против компании Vizio, обвиняемой в невыполнении требований лицензии GPL при распространении прошивок к умным телевизорам на базе платформы SmartCast. Суд постановил, что компания Vizio обязана предоставить доступ к исходному коду в форме, позволяющей третьим лицам загружать и изменять код. При этом суд принял ходатайство компании Vizio и согласился с тем, что применение лицензий GPLv2 и LGPLv2.1 не даёт оснований требовать у производителя информации, необходимой для установки модифицированного варианта прошивки на принадлежащий пользователю телевизор.

Производитель, использующий в своих продуктах проекты под копилефт лицензиями, обязан предоставить исходный код, включая код производных работ. Помимо этого организация SFC настаивала на том, что требование GPL о возможности модификации продукта подразумевает предоставление производителем информации, необходимой для установки модифицированных GPL-компонентов прошивки (например, предоставление ключей для перепрошивки). Без подобной информации пользователь может самостоятельно исправить ошибки, добавить новые возможности и удалить лишнюю функциональность, но не способен воспользоваться результатом. Внесение изменений может потребоваться для защиты своей конфиденциальности, устранения своими силами проблем, которые отказывается устранить производитель, и продления жизненного цикла устройства после прекращения его официальной поддержки. Суд обязал Vizio предоставить код, включая сборочные и установочные скрипты, но не потребовал предоставления средств для повторной установки модифицированных компонентов на телевизор.

Подразумевается, что пользователь может дорабатывать исходный код для другого применения или использовать его в других программах, но производитель не обязан предоставлять инструменты для замены его на устройстве, на котором код изначально применялся.

К обсуждению решения суда подключился Линус Торвальдс, по мнению которого обе стороны показали себя с плохой стороны и единственным компетентным участником разбирательства оказался судья. Компания Vizio не права, так как использовала Linux без предоставления кода, а организация SFC не права, так как добивалась распространения полномочий GPL на оборудование и пыталась спорить на тему того, что GPL обязывает раскрывать такую информацию, как ключи для перепрошивки. Линус полагает, что вместо обеспечения соблюдения GPLv2, организация SFC ввязалась в отстаивание ложной интерпретации GPLv2 и продвижение некорректной повестки, противоречащей волеизъявлению действительных правообладателей. По мнению Линуса, GPLv2 не накладывает подобные обязательства и представители SFC прекрасно это знали, но в суде утверждали обратное и выглядели некомпетентно ("incompetent a**holes"). Именно по этой причине ядро остаётся только под лицензией GPLv2 и никогда не будет под GPLv3. Линус призвал не приплетать ядро Linux при отстаивании ложных юридических аргументов и при попытках расширить область действия GPLv2 на то, для чего эта лицензия не предназначена. По словам Линуса, условия GPLv2 очевидны - лицензия требует предоставления исходного кода, но не даёт контроля над доступом к оборудованию, на котором этот код выполняется, по аналогии с тем как лицензия на ядро не распространяется на работающие поверх ядра пользовательские программы.

Иск против Vizio подан в 2021 году после трёхлетних попыток добиться выполнения требований лицензии GPL мирным путём. В прошивках умных телевизоров Vizio выявлены такие GPL-пакеты, как ядро Linux, U-Boot, Bash, gawk, GNU tar, glibc, FFmpeg, Bluez, BusyBox, Coreutils, glib, dnsmasq, DirectFB, libgcrypt и systemd, но компания не предоставила возможность запроса пользователем исходных текстов GPL-компонентов прошивки, а в информационных материалах не упомянула об использовании программного обеспечения под копилефт-лицензиями и предоставляемых данными лицензиями правах. Иск не предусматривает выплаты денежной компенсации, организация SFC лишь просит суд обязать Vizio выполнить условия GPL в своих продуктах и информировать потребителей о правах, которые предоставляют копилефт лицензии. В отличие от прошлых разбирательств, иск был подан не от имени разработчика, которому принадлежат имущественные права на код, а со стороны потребителя, которому не был предоставлен исходный код компонентов, распространяемых под лицензией GPL. Изначально, компания Vizio попыталась доказать, что потребители не являются бенефициарами и не имеют прав подавать подобные иски, и добилась переноса дела в Федеральный суд, полномочный рассматривать дела в области авторского права. Организация SFC возразила, что GPL имеет элементы договора и потребитель, которому лицензия предоставляет определённые права, является его участником и может потребовать исполнения своих прав на получение кода производного продукта. Федеральный суд согласился с возражениями SFC и в 2022 году вернул рассмотрение дела в Окружной суд штата Калифорния и упомянул в постановлении о возвращении дела о том, что GPL действует одновременно и как лицензия на использование работы, защищённой авторским правом, и как договорное соглашение.

| ||

|

Обсуждение (125 +21) |

Тип: К сведению |

Интересно

| ||

| · | 26.12 | Arch Linux временно оставил доступ к сайту только через IPv6 из-за DDoS-атаки (95 +5) |

|

Проект Arch Linux ограничил доступ к сайту archlinux.org из-за DDoS-атаки. До урегулирования ситуации доступ к сайту через IPv4 отключён и оставлен только для запросов через IPv6. Отмечается, что это вынужденная мера из-за невозможности решить проблему оперативно - для блокирования атаки требуется помощь хостинг-провайдера (Hetzner), но в праздничные дни возможность обращения в службу поддержки оказалась проблематичной.

Ограничение пока касается только web-сервисов, привязанных к домену archlinux.org. Сохраняется работоспособность репозитория AUR, Wiki, форума и платформы GitLab. В случае нарушения доступа к первичным репозиториям рекомендуется использовать зеркала, перечисленные в пакете pacman-mirrorlist. Для загрузки iso-образов можно воспользоваться зеркалами, обязательно проверив корректность загруженных данных по цифровой подписи.

| ||

|

Обсуждение (95 +5) |

Тип: К сведению |

| ||

| · | 25.12 | Выпуск эмулятора QEMU 10.2.0 (53 +23) |

|

Представлен релиз проекта QEMU 10.2.0. В качестве эмулятора QEMU позволяет запустить программу, собранную для одной аппаратной платформы на системе с совершенно иной архитектурой, например, выполнить приложение для ARM на x86-совместимом ПК. В режиме виртуализации в QEMU производительность выполнения кода в изолированном окружении близка к аппаратной системе за счёт прямого выполнения инструкций на CPU и задействования гипервизора Xen или модуля KVM в Linux, или модуля NVMM в NetBSD.

Изначально проект был создан Фабрисом Белларом (Fabrice Bellard) с целью обеспечения возможности запуска собранных для платформы x86 исполняемых файлов Linux на архитектурах, отличных от x86. За годы разработки была добавлена поддержка полной эмуляции для 14 аппаратных архитектур, число эмулируемых аппаратных устройств превысило 400. При подготовке версии 10.2.0 внесено более 2200 изменений от 188 разработчиков. Ключевые улучшения, добавленные в QEMU 10.2:

| ||

|

Обсуждение (53 +23) |

Тип: Программы |

| ||

| · | 25.12 | Релиз картографического приложения CoMaps 2025.12.19 и отчёт о состоянии проекта (47 +17) |

|

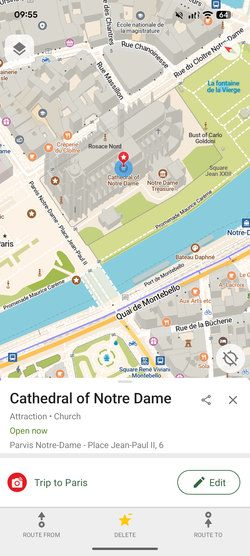

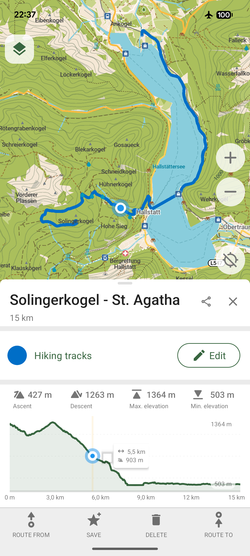

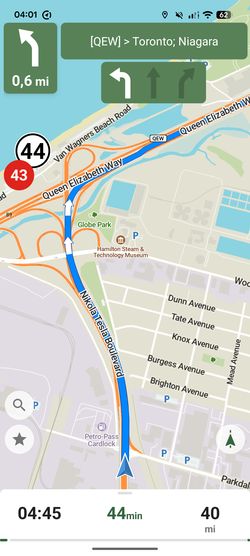

Проект CoMaps, развивающий полностью открытый коммьюнити-форк мобильного картографического приложения Organic Maps, опубликовал релиз 2025.12.19 и отчёт о состоянии проекта и сообщества. Код проекта распространяется под лицензией Apache 2.0. Приложение доступно в каталогах F-Droid, Google Play и Apple App Store, а также напрямую на Codeberg.

Одним из приоритетов проекта всегда являлось вовлечение сообщества в процесс принятия решений. Название и цветовая схема проекта были выбраны голосованием. Голосование за логотип проходило в два этапа, между которыми дизайнеры нескольких наиболее успешных работ имели возможность доработать свои логотипы согласно отзывам. С тех пор сообщество CoMaps ещё больше выросло и продолжается активный обмен мнениями на платформе разработки Codeberg и в Matrix/Telegram. Первый релиз был выпущен 1 июня и с тех пор последовало ещё 12 версий. Было принято более 1200 pull-запросов с новыми возможностями, исправлениями ошибок и разными доработками. Среди прочего, была интегрирована большая часть улучшений проекта Organic Maps (за исключением проприетарных). Напрямую в CoMaps внесли свой вклад более 30 разработчиков. Над добавлением и улучшением переводов поработало почти 200 участников. CoMaps доступен на 50 языках и в планах довести это число до 80. Помимо разработчиков и переводчиков, также есть волонтёры, занимающиеся ответами на вопросы и публикацией информации о проекте (на примере этого отчёта). Пишется как внутренняя, так и внешняя документация о процессах и использовании CoMaps. Помимо основной платформы разработки на Codeberg.org, техническая инфраструктура CoMaps включает в себя сервер для регулярной генерации карт и несколько зеркал в разных странах для раздачи готовых файлов карт. Несколько недель назад состоялся переход на новый мощный сервер для генерации карт, благодаря чему время генерации сократилось с 11 дней до примерно двух - появилась возможность выпускать релизы с более свежими картами и, потенциально, более часто. Этот сервер был арендован благодаря растущим пожертвованиям проекту. CoMaps полностью поддерживается волонтёрами - начиная от организационных вопросов и разработки, переводов на разные языки и заканчивая администрированием инфраструктуры и усилиями по продвижению и коммуникации. Помочь проекту можно тестированием, присыланием патчей, оставлением отзывов в магазинах приложений, обсуждением и проработкой интерфейса, графическим дизайном, распространением информации о проекте и переводами. CoMaps также принимает денежные пожертвования через Open Collective и Liberapay. На Open Collective также есть полная отчётность о тратах проекта (пожертвования через Liberapay там также учтены). Проект CoMaps был основан бывшими волонтёрами-контрибьюторами Organic Maps, недовольными зависимостью Organic Maps от интересов акционеров коммерческой компании Organic Maps OÜ, закрытостью процесса управления, непрозрачностью распределения пожертвований и несоответствием провозглашаемым принципам СПО. Форк развивается в соответствии с принципами открытости, прозрачности и совместной работы. Проект сосредоточен на ведении только некоммерческой деятельности и подотчётности сообществу. Ключевые принципы развития приложения: простой интерфейс пользователя, работа в offline-режиме и легковесность (включая потребление энергии), отсутствие рекламы, идентификации личности и сбора данных. Среди изменений в выпуске CoMaps 2025.12.19: обновление картографических данных OpenStreetMap до состояния на 17 декабря, предоставление возможности настройки сервера для загрузки карт, вывод информации об устаревших картах и добавление кнопки для их обновления, изменение формы кнопок масштабирования, исключение прокладывания пути через парковочные проезды при построении маршрута, отображение оросительных гидрантов на карте.

| ||

| · | 25.12 | Опубликован язык программирования Ruby 4.0 (151 +17) |

|

Состоялся релиз Ruby 4.0.0, динамического объектно-ориентированного языка программирования, сосредоточенного на высокой эффективности разработки программ и вобравшего в себя лучшие черты Perl, Java, Python, Smalltalk, Eiffel, Ada и Lisp. Код проекта распространяется под лицензиями BSD ("2-clause BSDL") и "Ruby", которая ссылается на последний вариант лицензии GPL и совместима с GPLv3.

Основные улучшения:

| ||

|

Обсуждение (151 +17) |

Тип: Программы |

| ||

| · | 25.12 | Выпуск Angie 1.11.0, форка Nginx (13 +13) |

|

Опубликован выпуск высокопроизводительного HTTP-сервера и многопротокольного прокси-сервера Angie 1.11.0, ответвлённого от Nginx группой бывших разработчиков проекта, уволившихся из компании F5 Network. Исходные тексты Angie доступны под лицензией BSD. Проект получил сертификаты совместимости с российскими операционными системами Ред ОС, Astra Linux Special Edition, Роса Хром Сервер, Альт и ФСТЭК-версии Альт. На базе Angie развивается проприетарный коммерческий продукт Angie PRO, включённый в реестр российского ПО.

Сопровождением разработки занимается компания "Веб-сервер", образованная осенью 2022 года и получившая инвестиции в размере 1 млн долларов. Среди совладельцев компании Веб-сервер: Валентин Бартенев (лидер команды, развивавшей продукт Nginx Unit), Иван Полуянов (бывший руководитель фронтэнд-разработчиков Rambler и Mail.Ru), Олег Мамонтов (руководитель команды техподдержки NGINX Inc) и Руслан Ермилов (ru@FreeBSD.org).

| ||

|

Обсуждение (13 +13) |

Тип: Программы |

| ||

| Следующая страница (раньше) >> | ||