| · | 05.01.2026 | Релиз дистрибутива Manjaro Linux 26.0 (2) |

|

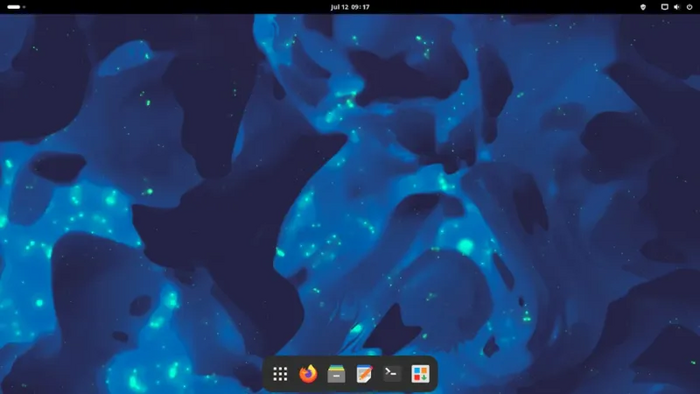

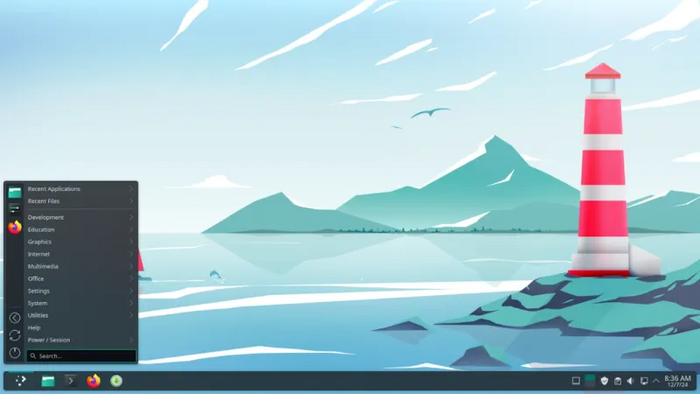

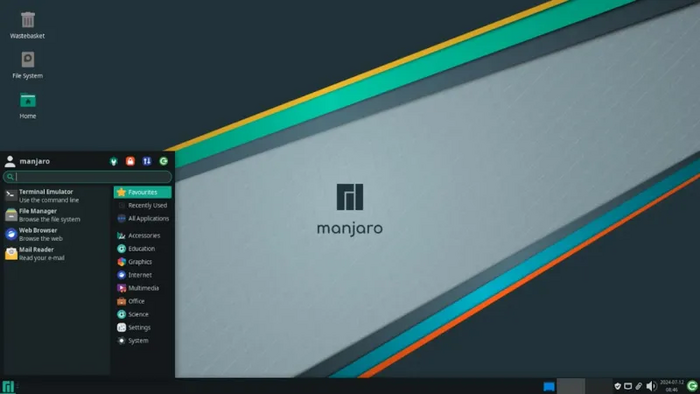

Представлен релиз дистрибутива Manjaro Linux 26.0, построенного на основе Arch Linux и ориентированного на начинающих пользователей. Дистрибутив примечателен наличием упрощённого и дружественного пользователю процесса установки, поддержкой автоматического определения оборудования и установки необходимых для его работы драйверов. Manjaro поставляется в виде live-сборок с графическими окружениями KDE (5.4 ГБ), GNOME (5.2 ГБ) и Xfce (5.1 ГБ), сформированными для архитектуры x86_64 и различных плат на базе процессоров ARM. При участии сообщества дополнительно развиваются сборки с Budgie, Cinnamon, Deepin, LXQt и i3.

Для управления репозиториями в Manjaro используется собственный инструментарий BoxIt, спроектированный по образу Git. Репозиторий поддерживается по принципу непрерывного включения обновлений (rolling), но новые версии проходят дополнительную стадию стабилизации. Кроме собственного репозитория, имеется поддержка использования репозитория AUR (Arch User Repository). Дистрибутив снабжён графическим инсталлятором и графическим интерфейсом для настройки системы. Особенности выпуска:

| ||

|

Обсуждение (2) |

Тип: Программы |

| ||

| · | 05.01.2026 | Обновление дистрибутива Static Linux, собранного в форме образа для UEFI (5 +3) |

|

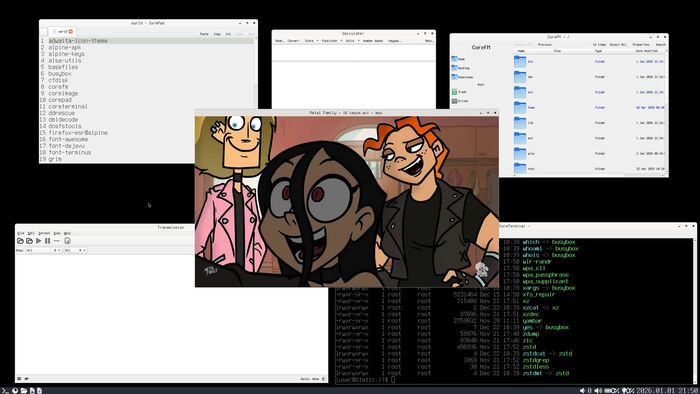

Обновление дистрибутива Static Linux, основанного на пакетной базе Alpine Linux и предлагающего окружение на основе ядра Linux 6.18.3, стандартной библиотеки Musl и инструментария BusyBox. Графическое окружение основано на композитном сервере Labwc, использующем Wayland, файловом менеджере CoreFM, просмотрщике изображений CoreImage, текстовом редакторе CorePad, эмуляторе терминала CoreTerminal и видеопроигрывателе mpv. В состав также входят утилиты для восстановления данных (ddrescue, testdisk, photorec).

Ядро и корневая файловая система собраны в единый файл для запуска на системах с UEFI (Secure Boot не поддерживается). Для установки достаточно загрузить файл bootx64.efi (128 Мб) и разместить его в каталоге /efi/boot/ на диске c ФС FAT32. Для установки подготовлено около 170 статически собранных пакетов. Графические приложения переведены на Qt6, задействован GCC 15.2.0, обновлены библиотеки, добавлено описание пересборки загрузочного файла.

| ||

| · | 03.01.2026 | В RustFS выявлен предопределённый в коде токен доступа (124 +43) |

|

В проекте RustFS, развивающем совместимое с S3 распределённое объектное хранилище, написанное на языке Rust, выявлена уязвимость (CVE-2025-68926), напоминающая бэкдор. Проблема вызвана наличием жёстко прошитого в коде токена доступа, позволяющего подключиться к сетевому сервису по протоколу gRPC, указав в заголовке "authorization" значение "rustfs rpc". Токен присутствовал в коде сервера и клиента. Проблеме присвоен критический уровень опасности (9.8 из 10).

Атакующий, имеющий доступ к сетевому порту gRPC, мог использовать указанный токен для выполнения привилегированных операций с хранилищем, среди которых удаление данных, манипуляции с учётными данными пользователей и изменение настроек кластера. По умолчанию RustFS принимает gRPC-запросы на TCP-порту 9000 на всех сетевых интерфейсах. Уязвимость устранена в выпуске RustFS 1.0.0-alpha.77.

grpcurl -plaintext -H 'authorization: rustfs rpc' \

-d '{"access_key": "admin"}' \

localhost:9000 node_service.NodeService/LoadUser

grpcurl -plaintext -H 'authorization: rustfs rpc' \

-d '{"volume": "config", "path": "backdoor.sh", "buf": "..."}' \

localhost:9000 node_service.NodeService/WriteAll

| ||

|

Обсуждение (124 +43) |

Тип: Проблемы безопасности |

| ||

| · | 03.01.2026 | Продемонстрировано несколько способов обхода изоляции FreeBSD jail (45 +17) |

|

На конференции 39C3 (Chaos Communication Congress) представлен доклад с результатами исследования защищённости механизма FreeBSD jail. Авторам исследования удалось выйти за пределы Jail и скомпрометировать хост, при условии, что у атакующего есть root-права внутри Jail. На GitHub опубликован код 5 прототипов эксплоитов, использующих для выхода из Jail уязвимости в ipfilter, dummynet, carp и ipfw, проявляющиеся во FreeBSD 14.3-RELEASE. Всего в ходе исследования выявлено около 50 проблем с безопасностью в ядре FreeBSD, для части из которых подготовлены патчи с исправлениями.

Основные выводы в конце доклада:

| ||

| · | 02.01.2026 | Пятый предварительный выпуск мессенджера Pidgin 3.0 (68 +12) |

|

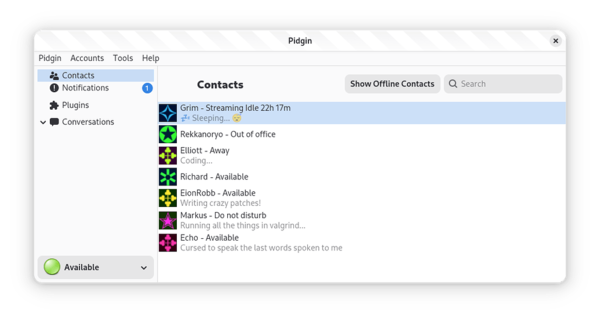

Представлен пятый экспериментальный выпуск клиента для мгновенного обмена сообщениями Pidgin 3.0 (2.94). Выпуск отмечен как имеющий уровень качества предварительной альфа-версии, не рассчитанной на повседневное применение. Сборки подготовлены в формате Flatpak и размещены в beta-репозитории на Flathub.

Ветка Pidgin 3 разрабатывается с 2011 года, а до этого ещё три года обсуждалась на уровне концепций и идей. В Pidgin 3 выполнен переход на систему типов GObject, библиотеки GTK4 и Adwaita, сборочную систему Meson, GPlugin для обработки плагинов, SQLite для хранения истории чатов и GSettings для работы с настройками. Полностью переработан API. Для определения элементов интерфейса задействован GTK Builder XML, а для отображения истории чатов создана собственная библиотека виджетов Talkatu. В интерфейсе Pidgin 3 объединены в одном окне список контактов и чат. Прекращена поставка консольного клиента Finch (не исключено, что его могут вернуть в будущем). Из протоколов пока развиваются реализации протоколов IRCv3, XMPP, SIP, Demo и Bonjour. Ветка Pidgin 3 несовместима с Pidgin 2 и ранее созданными плагинами, но может быть установлена параллельно с имеющимися сборками Pidgin 2. Среди изменений в представленном тестовом выпуске:

| ||

|

Обсуждение (68 +12) |

Тип: Программы |

| ||

| · | 02.01.2026 | Выпуск Snoop 1.4.3, OSINT-инструмента для сбора информации о пользователе из открытых источников (5) |

|

Опубликован выпуск проекта Snoop 1.4.3, развивающего криминалистический OSINT-инструмент, разыскивающего учётные записи пользователей в публичных данных (разведка на основе открытых источников). Программа анализирует различные сайты, форумы и социальные сети на предмет наличия искомого имени пользователя, т.е. позволяет определить на каких сайтах имеется пользователь с указанным ником. Проект разработан на материалах исследовательской работы в области скрапинга публичных данных. Сборки подготовлены для Linux и Windows.

Код написан на языке Python и распространяется под лицензией, ограничивающей применение только для личного пользования. При этом проект является ответвлением от кодовой базы проекта Sherlock, поставляемой под лицензией MIT (форк был создан из-за невозможности расширить базу сайтов). Snoop внесён в российский Единый реестр российских программ для электронных вычислительных машин и баз данных с заявленным кодом 26.30.11.16: "Программное Обеспечение, обеспечивающее выполнение установленных действий при проведении оперативно-розыскных мероприятий:: No7012 приказ 07.10.2020 No515". На данный момент Snoop выслеживает наличие пользователя на более чем 5 тысячах интернет ресурсах в полной версии и по самым популярным ресурсам в Demo-версии. За прошедший год с момента последнего релиза было добавлено 160 коммитов. Основные изменения:

| ||

| · | 02.01.2026 | Выпуск дистрибутива Devuan 6.1, форка Debian без systemd (161 +28) |

|

Представлен выпуск дистрибутива Devuan 6.1 "Excalibur", форка Debian GNU/Linux, поставляемого без системного менеджера systemd. Для загрузки подготовлены Live-сборки со средой рабочего стола Xfce (1.7 ГБ и 879 МБ) и установочные iso-образы (4.2 ГБ, 593 МБ) для архитектуры amd64. Пакеты собираются для архитектур i386, amd64, armel, armhf, arm64, ppc64el и riscv64. Образы для систем ARM и виртуальных машин предлагается формировать самостоятельно при помощи инструментариев arm-sdk и vm-sdk.

Проектом поддерживаются ответвления для около 400 пакетов Debian, которые модифицированы для избавления от привязок к systemd, ребрендинга или адаптации для особенностей инфраструктуры Devuan. Два пакета (devuan-baseconf, jenkins-debian-glue-buildenv-devuan) присутствуют только в Devuan и связаны с настройкой репозиториев и работой сборочной системы. В остальном Devuan полностью совместим с Debian и может использоваться в качестве основы для создания специализированных сборок Debian без systemd. Специфичные для Devuan пакеты можно загрузить из репозитория packages.devuan.org. Рабочий стол по умолчанию основан на Xfce 4.20 и дисплейном менеджере Slim. Опционально доступны для установки KDE, MATE, Cinnamon, LXQt и Sway. Вместо systemd поставляется классическая система инициализации SysVinit, а также опционально системы openrc и runit. Предусмотрена возможность работы без D-Bus, которая позволяет создавать минималистичные конфигурации рабочего стола на базе оконных менеджеров blackbox, fluxbox, fvwm, fvwm-crystal и openbox. Для настройки сети предлагается вариант конфигуратора NetworkManager, не привязанный к systemd. Вместо systemd-udev задействован eudev, форк udev от проекта Gentoo. Для управления пользовательскими сеансами в Xfce и MATE используется consolekit, а в остальных рабочих столах применяется elogind, вариант logind, не привязанный к systemd. Изменения в Devuan 6.1 в основном сводятся к синхронизиации с пакетной базой Debian 13.2, а также поддержанию работы с системами инициализации sysvinit, runit и OpenRC. Исправлено несколько проблем в менеджере входа slim и пакете speech-synthesis. Сообществом сформированы неофициальные сборки для плат Raspberry Pi. Дополнительно отмечается начало тестирования репозитория с пакетами для Devuan 7 "Freia", базирующимися на репозитории Debian Testing, формирующем основу для будущего выпуска Debian 14.

| ||

|

Обсуждение (161 +28) |

Тип: Программы |

| ||

| · | 01.01.2026 | Релиз оконного менеджера IceWM 4.0.0 (39 +17) |

|

Доступен выпуск легковесного оконного менеджера IceWM 4.0.0. IceWM предоставляет полноценное управление через клавиатурные комбинации, возможность использования виртуальных рабочих столов, панели задач и меню-приложений, для группировки окон можно использовать вкладки. Оконный менеджер настраивается через достаточно простой файл конфигурации, возможно использование тем оформления. Поддерживается объединение окон в форме вкладок. Доступны встроенные апплеты для мониторинга CPU, памяти, трафика. Отдельно развивается несколько сторонних GUI для настройки, реализаций рабочего стола и редакторов меню. Код написан на языке С++ и распространяется под лицензией LGPLv2.

Значительное изменение номера версии является естественным продолжением применяемой в проекте нумерации версий (после выпуска 3.9 сформирован 4.0). В новой версии улучшен интерфейс быстрого переключения между окнами по Alt+Tab, который теперь может обрабатывать большое число окон в горизонтальном и вертикальном режимах. После активации интерфейса Alt+Tab появились такие возможности, как нажатие первой буквы имени класса приложений для перехода к следующему окну данного класса, нажатие цифровых клавиш или клика мышью для выбора приложения, навигации по окнам с использованием курсорных клавиш и нажатие кнопки "меню" для открытия системного меню. В новой версии также по умолчанию включено наложение с прозрачностью (alphaBlending=true) и 32-битный RGBA. Добавлена настройка QuickSwitchPreview, включающая показ эскизов приложений в интерфейсе переключения между окнами. Удалена настройка DoubleBuffer. Стандартизированы размеры пиктограмм (16, 22, 24, 32, 48, 64, 128, 256). Ускорена отрисовка пиктограмм при помощи кэширования. Размер текста в заготовке окна ограничен 128 байтами. В утилиту icesh добавлены опции getWorkspaceName и getWorkspaceNames.

| ||

|

Обсуждение (39 +17) |

Тип: Программы |

| ||

| · | 01.01.2026 | Тестовый релиз Nebula, драйвера к GPU NVIDIA для ОС Haiku (55 +43) |

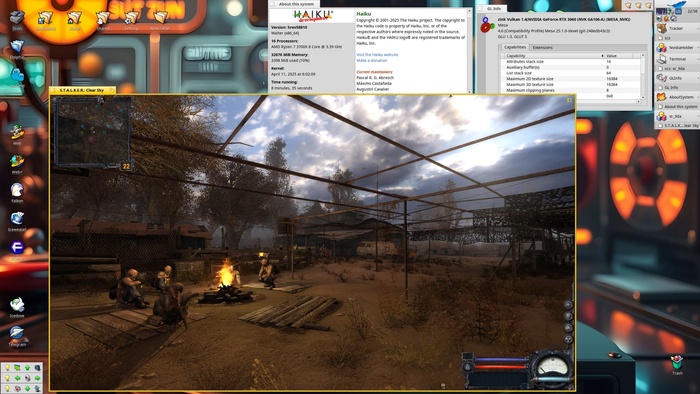

Илья Чугин (x512) опубликовал первый тестовый выпуск набора драйверов для видеокарт NVIDIA под операционную систему Haiku. Поддерживаются карты начиная с серии Turing и выше. Проект опубликован под названием "Nebula", чтобы избежать путаницы с официальными драйверами NVIDIA и Linux-драйвером Nouveau. Набор основан на открытых модулях для ядра Linux, публикуемых компанией NVIDIA и задействованных в её проприетарных драйверах, а также Vulkan-драйвере NVK и OpenGL-драйвере Zink из состава Mesa.

| ||

| · | 01.01.2026 | Выпуск shadow-utils 4.19 с признанием устаревшим механизма ограничения времени действия паролей (62 +26) |

|

Доступен выпуск инструментария shadow-utils 4.19.0, включающего утилиты для управления учётными данными пользователей и групп, а также хранения паролей в отдельном файле /etc/shadow, доступном только пользователю root и группе shadow. В состав входят такие утилиты, как useradd, userdel, usermod, pwconv, groupadd, groupdel, groupmod, pwunconv, pwck, lastlog, su и login. Код инструментария написан на Си и распространяется под лицензией BSD.

Новая версия примечательна объявлением устаревшей функциональности, принуждающей пользователей менять пароль после истечения определённого времени. Современные исследования показали, что прирост безопасности от периодической смены паролей незначителен, а принуждение к смене паролей приводит к использованию пользователями предсказуемых шаблонов. В утверждённом в 2025 году стандарте NIST SP 800-63B-4 не рекомендовано ограничивать время жизни пароля. В число устаревших переведены опции "-k" (--keep-tokens), "-n" (--mindays), "-x" (--maxdays), "-i" (--inactive) и "-w" (--warndays), а также флаги PASS_MIN_DAYS, PASS_MAX_DAYS, PASS_WARN_AGE, INACTIVE, sp_lstchg, sp_min, sp_max, sp_warn и sp_inact. Планов по удалению данных опций и флагов пока нет, речь только о пометке их устаревшими. Из других значительных изменений в новой версии:

| ||

|

Обсуждение (62 +26) |

Тип: Программы |

| ||

| · | 01.01.2026 | Релиз консольной библиотеки ncurses 6.6 (24 +17) |

|

После полутора лет разработки представлен релиз библиотеки ncurses 6.6, предназначенной для создания многоплатформенных интерактивных консольных пользовательских интерфейсов и поддерживающей эмуляцию программного интерфейса curses из System V Release 4.0 (SVr4). Выпуск ncurses 6.6 совместим на уровне исходных текстов с ветками ncurses 5.x и 6.x, но расширяет ABI. Из популярных приложений, построенных с использованием ncurses, можно отметить aptitude, lynx, mutt, ncftp, vim, vifm, minicom, mosh, screen, tmux, emacs, less.

Среди добавленных новшеств:

| ||

|

Обсуждение (24 +17) |

Тип: Программы |

| ||

| · | 01.01.2026 | Выпуск интегрированного набора интернет-приложений SeaMonkey 2.53.23 (13 +11) |

|

Опубликован выпуск набора интернет-приложений SeaMonkey 2.53.23, объединяющего в одном продукте web-браузер, почтовый клиент, клиент NNTP-конференций, систему агрегации новостных лент (RSS/Atom) и WYSIWYG-редактор html-страниц Composer. В форме предустановленных дополнений предлагаются IRC-клиент ChatZilla, набор средств для web-разработчиков DOM Inspector и календарь-планировщик Lightning. В новый выпуск перенесены исправления и изменения из актуальной кодовой базы Firefox (SeaMonkey 2.53 основан на браузерном движке Firefox 60.8 с портированием связанных с безопасностью исправлений и некоторых улучшений из актуальных веток Firefox).

Среди изменений в новой версии: в IRC-клиенте ChatZilla при оформлении параметров сетей во множественном числе (например, 1 сеть, 2 сети, 5 сетей) задействована библиотека PluralForm. Обновлены имена сервисов в dataman.js. Решены проблемы с CSS.

| ||

|

Обсуждение (13 +11) |

Тип: Программы |

| ||

| · | 01.01.2026 | Компания Hewlett-Packard прекратила штатную поддержку операционной системы HP-UX (57 +11) |

|

Истекло время штатного сопровождения последней редакции UNIX-системы HP-UX, выпускаемой компанией Hewlett-Packard для оборудования на базе архитектуры PA-RISC (HP 9000) и Intel Itanium (HPE Integrity). Стандартная поддержка ветки ОС HP-UX 11i v3, выпущенной в феврале 2007 года, завершилась для серверов HPE Integrity 31 декабря 2025 года (для серверов HP 9000 стандартная поддержка прекращена в 2021 году). Расширенная поддержка HP-UX 11i v3 будет осуществляться до 31 декабря 2028 года. Расширенная поддержка HP-UX 11i v2 (HP 9000 и Integrity) и HP-UX 11i v1 (HP 9000) истекла 31 декабря 2025 года.

Процессоры Itanium были представлены компанией Intel в 2001 году, но архитектура ia64 не выдержала конкуренции с AMD64, главным образом из-за более высокой производительности AMD64 и более гладкого перехода с 32-разрядных процессоров x86. В итоге, интересы Intel сместились в пользу процессоров x86-64, а уделом Itanium оставались серверы HP Integrity, приём заказов на которые был прекращён в 2021 году одновременно с прекращением поставки чипов Itanium компанией Intel.

| ||

|

Обсуждение (57 +11) |

Тип: К сведению |

| ||

| · | 31.12.2025 | Выпуск OpenBGPD 9.0 (10 +10) |

|

Представлен выпуск переносимой редакции пакета маршрутизации OpenBGPD 9.0, развиваемого разработчиками проекта OpenBSD и адаптированного для использования во FreeBSD и Linux (заявлена поддержка Alpine, Debian, Fedora, RHEL/CentOS, Ubuntu). Для обеспечения переносимости использованы части кода из проектов OpenNTPD, OpenSSH и LibreSSL. Проект поддерживает большую часть спецификаций BGP 4 и соответствует требованиям RFC8212, но не пытается объять необъятное и обеспечивает главным образом поддержку наиболее востребованных и распространённых функций.

Разработка OpenBGPD ведётся при поддержке регионального интернет-регистратора RIPE NCC, который заинтересован в доведении функциональности OpenBGPD до пригодности к использованию на серверах для маршрутизации в точках межоператорского обмена трафиком (IXP) и в создании полноценной альтернативы пакету BIRD (из открытых альтернатив с реализацией протокола BGP можно отметить проекты FRRouting, GoBGP, ExaBGP и Bio-Routing). В проекте основное внимание уделяется обеспечению максимального уровня безопасности и надёжности. Для защиты применяется жёсткая проверка корректности всех параметров, средства для контроля соблюдения границ буферов, разделение привилегий и ограничение доступа к системным вызовам. Из достоинств также отмечается удобный синтаксис языка определения конфигурации, высокая производительность и эффективность работы с памятью (например, OpenBGPD может работать с таблицами маршрутизации, включающими сотни тысяч записей). Ключевые изменения в новой версии:

| ||

|

Обсуждение (10 +10) |

Тип: Программы |

| ||

| · | 31.12.2025 | Выпуск кластерной ФС Lustre 2.17 (37 +13) |

Опубликован релиз кластерной файловой системы Lustre 2.17, используемой в большей части крупнейших Linux-кластеров, содержащих десятки тысяч узлов. Ключевыми компонентами Lustre являются серверы обработки и хранения метаданных (MDS), управляющие серверы (MGS), серверы хранения объектов (OSS), хранилище объектов (OST, поддерживается работа поверх ext4 и ZFS) и клиенты. Код проекта распространяется под лицензией GPLv2.

Основные новшества:

| ||

|

Обсуждение (37 +13) |

Тип: Программы |

| ||

| Следующая страница (раньше) >> | ||