|

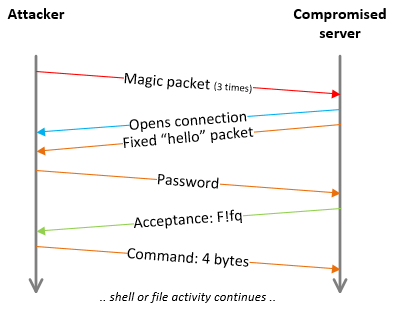

Опубликован анализ бэкдора, который в результате взлома серверов IRC-сети Freenode был внедрён для оставления скрытого входа в систему. Для активации доступа злоумышленников к бэкдору использовалась техника "port knocking", при которой после отправки специально оформленного набора пакетов, сервер инициировал канал связи к заявившему о себе узлу злоумышленников. Для скрытия информации в канале связи применялось шифрование. Такой подход позволил не привязывать бэкдор к IP-адресам управляющих узлов. Выявлением в трафике активирующей бэкдор последовательности пакетов занимался специально подготовленный модуль ядра ipt_ip_udp, использующий подсистему netfilter для перехвата пакетов.

|